Core i5: The Lower Mid-Range Et Intel-kompatibelt ATX-hovedkort. Et steg opp fra Core i3 er Core i5. En i5 mangler vanligvis Hyper-Threading, men den har flere kjerner (for øyeblikket seks i stedet for fire) enn Core i3. i5-delene har også generelt høyere klokkehastigheter, en større cache og kan håndtere mer minne. Sist endret: 2025-01-22 17:01

Du trenger en ekstra Magic Jack hvis du vil bruke den med et annet telefonnummer. Nei, bare ett telefonnummer er tilordnet Magic Jack-enheten din. Sist endret: 2025-01-22 17:01

Dataredundans sikrer at dataene i databasen er nøyaktige og pålitelige. Små deler av en datamart kalles datavarehus. En gruppe relaterte poster kalles en tabell. Sist endret: 2025-01-22 17:01

Følg disse trinnene for å bygge Redis fra kilden og starte serveren. Last ned Redis kildekode fra nedlastingssiden. Pakk ut filen. tar -xzf redis-VERSION.tar.gz. Kompiler og bygg Redis. cd redis-VERSJON. gjøre. Start Redis. cd src../redis-server. Sist endret: 2025-01-22 17:01

For å slå dem på, trykk og hold inne midtknappen på fjernkontrollen. For å pare dem med enheten din, trykk og hold den midtre knappen litt lenger, og søk deretter etter "iSport Wireless Superslim" på enhetens Bluetooth-liste. Sist endret: 2025-01-22 17:01

HVORDAN INSTALLERE EN ETTERMONTERT POSTKASSE. GRAVE STOLPEHULL. USPS-krav sier at en postkasse ikke kan være høyere enn 45 tommer over gatenivå. SETTE INN POSTKASSE POST. TØP BETONGEN. LAT BETONG Å HARDE. FEST POSTKASSEN I HENHOLD TIL PRODUSENTENS INSTRUKSJONER. LEGG TIL GATENUMRE. KLE DET OPP. Sist endret: 2025-01-22 17:01

Ulike typer nettverk / internettarbeidsenheter Repeater: Også kalt en regenerator, det er en elektronisk enhet som kun opererer på fysisk lag. Broer: Disse opererer både i det fysiske og datalinklagene til LAN-er av samme type. Rutere: De videresender pakker mellom flere sammenkoblede nettverk (dvs. LAN-er av forskjellig type). Gatewayer:. Sist endret: 2025-01-22 17:01

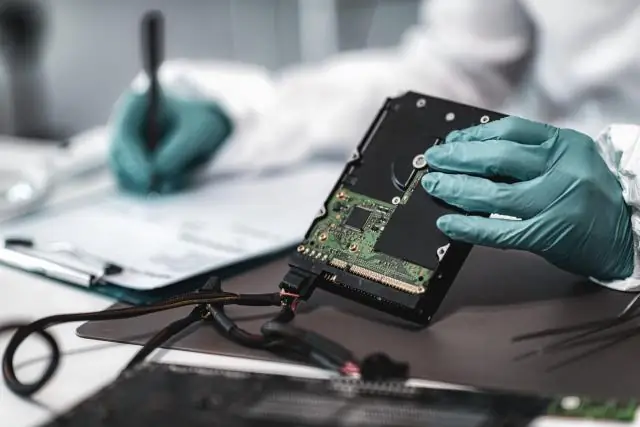

Mens begge fokuserer på beskyttelse av digitale eiendeler, kommer de til det fra to forskjellige vinkler. Digital etterforskning tar for seg kjølvannet av hendelsen i en etterforskningsrolle, mens cybersikkerhet er mer fokusert på forebygging og oppdagelse av angrep og utforming av sikre systemer. Sist endret: 2025-01-22 17:01

Opprett notatboken Velg Fra URL-fanen: Skriv inn navnet på notatboken (for eksempel 'customer-churn-kaggle'). Velg Python 3.6 runtime-systemet. Klikk på Opprett notatbok. Dette starter lasting og kjøring av den bærbare PC-en i IBM Watson Studio. Sist endret: 2025-01-22 17:01

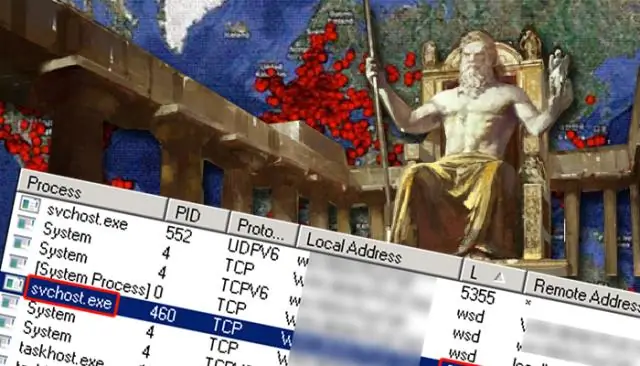

Det fungerer ved å forby en infisert datamaskin fra å snakke med DGA-servere eller fra å snakke med kjente infiserte nettsteder eller adresser. Dette betyr at du til og med kan installere Heimdal på en infisert datamaskin, og det vil blokkere dataene som prøver å bli sendt fra datamaskinen din. Sist endret: 2025-01-22 17:01

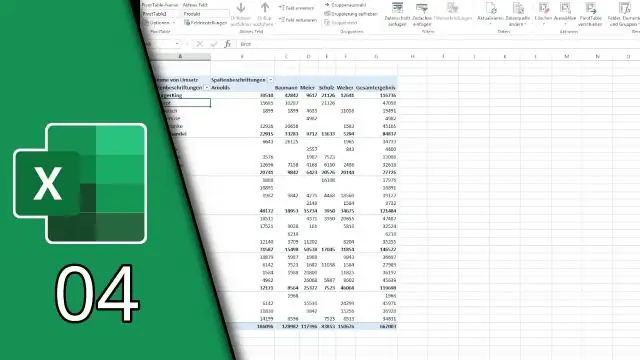

For å sette opp dette: Høyreklikk en hvilken som helst celle i pivottabellen. Klikk Alternativer for pivottabell. I vinduet for pivottabellalternativer klikker du på Data-fanen. I delen Pivottabelldata legger du til en hake for å Oppdatere data når du åpner filen. Klikk OK for å lukke dialogboksen. Sist endret: 2025-01-22 17:01

Det er to måter å komme til systemets utskriftsdialog fra Chrome. Hvis du allerede har trykket på Ctrl+P-snarveien, kan du se etter alternativet "Skriv ut med systemdialog" helt nederst i venstre kolonne. For å hoppe direkte til systemets utskriftsdialog, kan du bruke Ctrl+Shift+P tastatursnarveien. Sist endret: 2025-01-22 17:01

Microsoft Surface Book. Beste ultrabok for arkitektstudenter. HP ZBook 17 G2 Mobile Business Workstation. MSI GE72 APACHE PRO-242 17,3-tommers. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK 15,6-tommers full-HD spillbærbar PC. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6-tommers. Sist endret: 2025-01-22 17:01

Printer Redirection er en funksjon som gjør at en lokal skriver kan tilordnes til en ekstern maskin, og tillater utskrift over et nettverk. Ugyldige, ubrukelige omdirigerte skrivere kan vises i en Remote Desktop Services-økt som forårsaker treghet. Sist endret: 2025-01-22 17:01

Verdien du angir som en horisontal eller vertikal skjevhet er et tall mellom 0 og 1, som representerer en prosentandel, der den nærmest 0 betyr desto mer skjev til venstre (horisontal) eller toppbegrensningen (vertikal) og den nærmest 1 betyr jo mer skjev til høyre (horisontalt) eller bunnbegrensningen (vertikal). Sist endret: 2025-01-22 17:01

En proxy-server verifiserer og videresender innkommende klientforespørsler til andre servere for videre kommunikasjon. En proxy-server er plassert mellom en klient og en server der den fungerer som en mellommann mellom de to, for eksempel en nettleser og en webserver. Proxy-serverens viktigste rolle er å gi sikkerhet. Sist endret: 2025-01-22 17:01

Rent praktisk er grensen vanligvis bestemt av stabelplass. Hvis hver tråd får en 1MB stack (jeg husker ikke om det er standard på Linux), så vil et 32-bits system gå tom for adresseplass etter 3000 tråder (forutsatt at den siste gb er reservert til kjernen). Sist endret: 2025-01-22 17:01

1 Svar Høyreklikk på Ressursfil. Velg Åpne med. Velg XML (tekst) Editor eller XML (tekst) Editor med koding. På høyre side av dialogboksen klikker du på Angi som standard. Sist endret: 2025-01-22 17:01

Firefox-profil er samlingen av innstillinger, tilpasning, tillegg og andre personaliseringsinnstillinger som kan gjøres i Firefox-nettleseren. Du kan tilpasse Firefox-profilen for å passe dine Selenium-automatiseringskrav. Så automatisering av dem gir mye mening sammen med testutførelseskoden. Sist endret: 2025-01-22 17:01

Adobe Audition er en digital lydarbeidsstasjon (DAW) som brukes til musikkinnspilling og mange andre typer lydproduksjon, og er en del av Adobe Creative Cloud. Adobe Creative Cloud gir deg verdens beste kreative apper slik at du kan gjøre de smarteste ideene dine om til det beste arbeidet ditt på tvers av stasjonære og mobile enheter. Sist endret: 2025-01-22 17:01

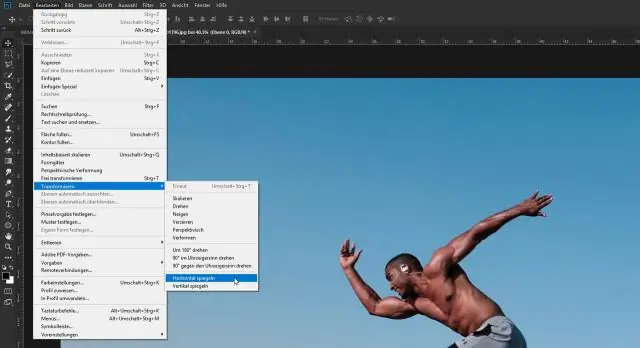

For å gjøre det nederste bildet til en speilrefleksjon av det øverste, gå opp til Rediger-menyen, velg Transformer og velg Vend vertikalt: Gå til Rediger > Transformer > Vend vertikalt. Vi har nå vår andre speilrefleksjon, denne gangen vertikalt. Sist endret: 2025-06-01 05:06

Teststyring refererer oftest til aktiviteten med å administrere en testprosess. Et testadministrasjonsverktøy er programvare som brukes til å administrere tester (automatiserte eller manuelle) som tidligere er spesifisert av en testprosedyre. Det er ofte forbundet med automatiseringsprogramvare. Sist endret: 2025-01-22 17:01

Innramming i Data Link Layer. Innramming er en funksjon av datalinklaget. Det gir en måte for en avsender å overføre et sett med biter som er meningsfulle for mottakeren. Ethernet, token ring, frame relay og andre datalink layer-teknologier har sine egne rammestrukturer. Sist endret: 2025-01-22 17:01

Et overraskende komplekst problem Du kan også redusere CPU-belastningen ved å legge til mer RAM, noe som lar datamaskinen lagre flere applikasjonsdata. Dette reduserer frekvensen av interne dataoverføringer og nye minneallokeringer, noe som kan gi CPU-en en sårt tiltrengt pause. Sist endret: 2025-01-22 17:01

Java i seg selv er ikke et sikkerhetshull. Sikkerhetsproblemer kan oppstå av Java-appleter i nettleseren din. DBeaver er et skrivebordsprogram og har ikke noe forhold til nettlesere i det hele tatt. Så det vil ikke være noen sikkerhetsproblemer, uansett hvilken JRE-versjon du bruker. Sist endret: 2025-01-22 17:01

En chifferlås er en lås som åpnes med et programmerbart tastatur som brukes til å begrense og kontrollere tilgang til et svært sensitivt område. Mange organisasjoner bruker chifferlåser for å kontrollere tilgangen til serverrom, utviklingslaboratorier eller lagerrom. Sist endret: 2025-01-22 17:01

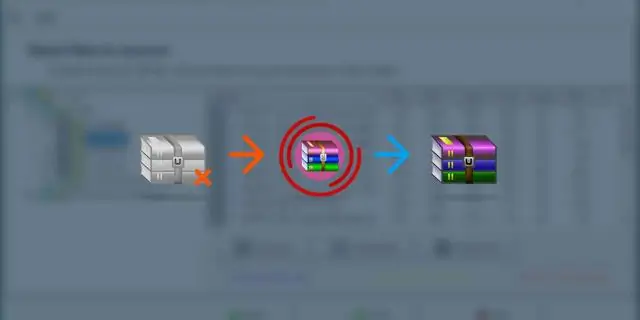

Slik pakker du ut filer på Android Gå til Google Play Store og installer Files by Google. Åpne Files by Google og finn ZIP-filen du vil pakke ut. Trykk på filen du vil pakke ut. Trykk på Pakk ut for å pakke ut filen. Trykk på Ferdig. Alle de utpakkede filene kopieres til samme sted som den originale ZIP-filen. Sist endret: 2025-06-01 05:06

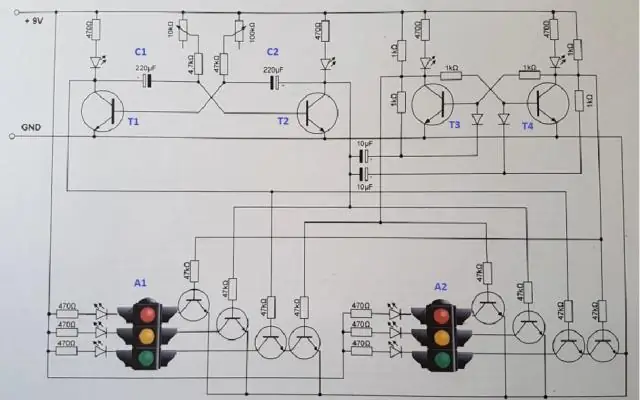

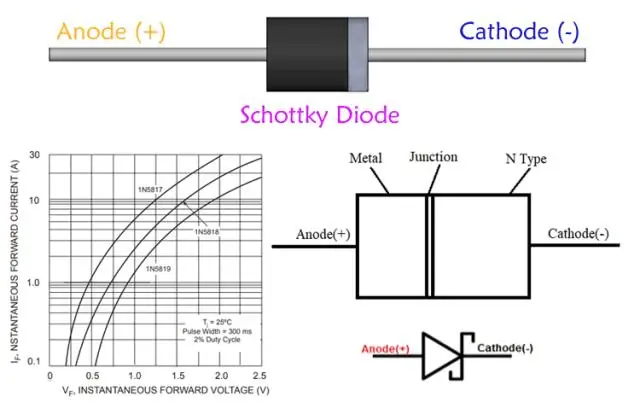

Schottky-diodeapplikasjoner. Strømlikeretter: Schottky-dioder brukes også likerettere med høy effekt. Deres høye strømtetthet og lave foroverspenningsfall betyr at mindre strøm går til spille enn om vanlige PN-koblingsdioder ble brukt. Schottkydioder har en tendens til å ha en høy omvendt lekkasjestrøm. Sist endret: 2025-01-22 17:01

Aktiver datadeduplisering ved å bruke Server Manager Velg Fil- og lagringstjenester i Server Manager. Velg Volumes fra Fil- og lagringstjenester. Høyreklikk på ønsket volum og velg Konfigurer datadeduplisering. Velg ønsket brukstype fra rullegardinlisten og velg OK. Sist endret: 2025-01-22 17:01

Ng-submit-direktivet i AngularJS brukes til å spesifisere funksjonene som skal kjøres på innsendingshendelser. Det kan brukes til å forhindre at skjemaet sendes inn hvis det ikke inneholder en handling. Den støttes av element. Sist endret: 2025-01-22 17:01

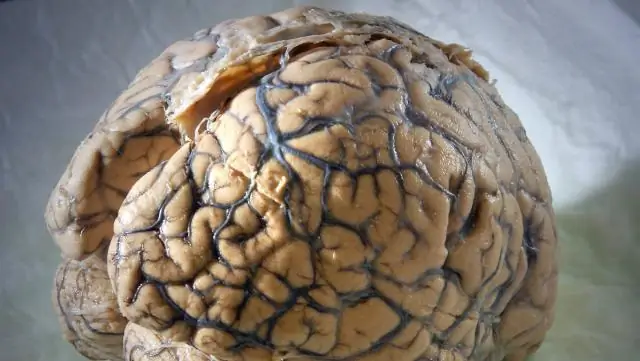

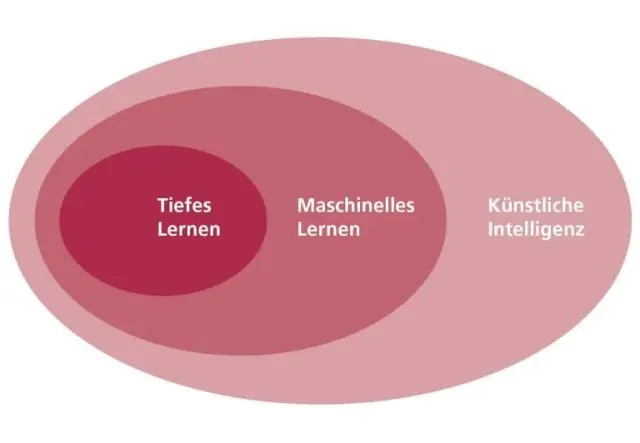

Eksponentielle teknologier inkluderer kunstig intelligens (AI), utvidet og virtuell virkelighet (AR, VR), datavitenskap, digital biologi og bioteknologi, medisin, nanoteknologi og digital fabrikasjon, nettverk og datasystemer, robotikk og autonome kjøretøy. Sist endret: 2025-06-01 05:06

Slik setter du opp min Apple iPhone 4S med iTunes Skyv til høyre for å starte oppsettet. Trykk på ønsket språk. Trykk på ønsket land eller region. Trykk på ønsket Wi-Fi-nettverk. Skriv inn nettverkspassordet. Trykk på Bli med. Trykk på Aktiver posisjonstjenester. Skriv inn et firesifret passord. Sist endret: 2025-01-22 17:01

MQTT, eller meldingskø-telemetritransport, er en protokoll for enhetskommunikasjon som Adafruit IO støtter. js, og Arduino kan du bruke Adafruits IO-klientbiblioteker da de inkluderer støtte for MQTT (se klientbiblioteksdelen). Sist endret: 2025-01-22 17:01

Rask måte å gjøre det på: Start et spill av systemet du ønsker å tilordne knappene på nytt. Aktiver RGUI (Velg+X med spiller 1) Gå til Hurtigmeny og deretter Kontroller. Konfigurer knappene slik du ønsker. Velg Save Core Remap File. ELLER, hvis du vil lagre denne remappingen kun for gjeldende spill, velg Save Game Remap File. Sist endret: 2025-01-22 17:01

Det ville være bedre om du lærer mer om følgende emne i detalj før du begynner å lære maskinlæring. Sannsynlighetsteori. Lineær algebra. Grafteori. Optimaliseringsteori. Bayesianske metoder. Regning. Multivariat beregning. Og programmeringsspråk og databaser som:. Sist endret: 2025-01-22 17:01

Apple iPhone 8 er nå konfigurert for bruk av 4G-nettverk. Sist endret: 2025-01-22 17:01

1) trykk parametere på stabelen. 2) påkalle systemanropet. 3) registrer kode for systemanrop. 4) felle til kjernen. 5) siden et nummer er knyttet til hvert systemanrop, kaller systemanropsgrensesnittet/sender tiltenkt systemanrop i OS-kjernen og returnerer status for systemkallet og eventuell returverdi. Sist endret: 2025-01-22 17:01

Den mest populære databasen i verden er Oracle i henhold til DB-Engine-rangeringen. Oracle blir fulgt av MySQL, SQL Server, PostgreSQL og MongoDB i rangeringen. Sist endret: 2025-01-22 17:01

Hva er kompensasjonen for en leser på stedet? Lesere som reiser til Reading får en vanlig timepris, som, med gjeldende overtid, vil utgjøre $1 639 hvis forventet antall timer arbeides under Reading-arrangementet. Sist endret: 2025-01-22 17:01

SFTP-autentisering ved bruk av private nøkler er generelt kjent som SFTP-offentlig nøkkelautentisering, som innebærer bruk av en offentlig nøkkel og et privat nøkkelpar. De to nøklene er unikt knyttet til hverandre på en slik måte at ikke to private nøkler kan fungere med samme offentlige nøkkel. Sist endret: 2025-01-22 17:01