Kravet er å utføre subnetting slik at vi lager så mange subnett vi kan med 30 verter i hvert subnett. 2n -2, hvor eksponenten n er lik antall biter som er igjen etter at subnettbiter er lånt. vi kan beregne hvor mange biter som kreves slik at hvert subnett har 30 vertsadresser. Sist endret: 2025-06-01 05:06

Selskapet selger nå sin maskinlæringstilnærming gjennom Amazon Web Services til kunder inkludert NASA og NFL. Ved å dra nytte av AI-fremskritt og applikasjoner i andre områder av selskapet, tilbyr det personlige AI-løsninger til store og små bedrifter. Sist endret: 2025-01-22 17:01

En tilgangskontrollliste (ACL), med hensyn til et datafilsystem, er en liste over tillatelser knyttet til et objekt. En ACL spesifiserer hvilke brukere eller systemprosesser som får tilgang til objekter, samt hvilke operasjoner som er tillatt på gitte objekter. Sist endret: 2025-06-01 05:06

Utskifting av vindu koster i gjennomsnitt $175 til $700 per vindu. Vanlige avanserte Windows-typer kan koste mellom $800 til $1200. Installasjonskostnadene kan avhenge av flere faktorer. Etter år med boligeierskap, må du sannsynligvis bytte ut noen få vinduer i hjemmet ditt. Sist endret: 2025-01-22 17:01

Amazon SageMaker støtter alle de populære rammeverkene for dyp læring, inkludert TensorFlow. Over 85 % av TensorFlow-prosjektene i skyen kjører på AWS. Sist endret: 2025-01-22 17:01

Faktisk er filene til appene du lastet ned fra Play-butikken lagret på telefonen din. Du finner den i telefonens interne lagring > Android > data > …. I noen av mobiltelefonene lagres filer på SD-kort > Android > data >. Sist endret: 2025-01-22 17:01

Skriv inn sikkerhets-PIN-en din. Standard PIN-kode er 0000. Standard PIN-kode er 0000. Hvis du endret passordet tidligere og nå ikke kan huske det, kan du tilbakestille det ved å slå av TV-en og deretter skrive inn følgende på fjernkontrollen: Demp > 8 > 2 > 4 > Strøm. Sist endret: 2025-01-22 17:01

TASER ble patentert i 1974. Den originale versjonen av TASER brukte krutt som drivmiddel. Som sådan klassifiserte regjeringen Covers oppfinnelse som et skytevåpen som ville begrense salget. De fleste rettshåndhevelsesbyråer var ikke overbevist nok til å implementere det elektriske "skytevåpenet" blant troppene. Sist endret: 2025-01-22 17:01

Hvis du vil forhindre at teksten brytes inn, kan du bruke mellomrom: nowrap; Merknad i HTML-kodeeksempel øverst i denne artikkelen er det faktisk to linjeskift, ett før tekstlinjen og ett etter, som lar teksten være på sin egen linje (i koden). Sist endret: 2025-01-22 17:01

Symmetriske algoritmer: (også kalt "hemmelig nøkkel") bruker samme nøkkel for både kryptering og dekryptering; asymmetriske algoritmer: (også kalt "offentlig nøkkel") bruker forskjellige nøkler for kryptering og dekryptering. Nøkkelfordeling: hvordan formidler vi nøkler til de som trenger dem for å etablere sikker kommunikasjon. Sist endret: 2025-01-22 17:01

Amazons 2-dagers selger oppfylt krever at en selger bruker en garantert tjeneste. Dette vil inkludere USPS Express Priority (1 - 2 dager), UPS2-Day eller FedEx 2-Day. Det er noe som sier at USPS-prioritet (1-3 dager) ikke er et akseptabelt alternativ for 2 dagers garantert forsendelse. Sist endret: 2025-01-22 17:01

Hvordan bygge et sektordiagram Koble til datakilden Sample - Superstore. Dra salgsmålet til kolonner og dra underkategoridimensjonen til rader. Klikk Vis meg på verktøylinjen, og velg deretter sektordiagramtypen. Resultatet er en ganske liten pai. Sist endret: 2025-01-22 17:01

Logg på VMware Certification. Klikk på Certification Manager øverst til høyre. Klikk på Spor sertifiseringsstatusen din i listen over tilgjengelige alternativer. Sist endret: 2025-06-01 05:06

Hvis du forstår det riktig fra dette innlegget og Wikipedia-siden for BitLocker og TPM, bruker BitLocker som standard symmetrisk kryptografi som AES. TPM er imidlertid i stand til å utføre RSA-kryptering. Gitt at RSA-nøkkelen er lagret i TPM, hvorfor bruker ikke BitLocker asymmetrisk kryptering (dvs. RSA)?. Sist endret: 2025-01-22 17:01

Åpne Windows Kontrollpanel (fra Start, skriv inn "kontroll" og velg Kontrollpanel. Naviger til System og sikkerhet > System > Avanserte systeminnstillinger > Innstillinger. Deaktiver animasjoner ved å velge "Egendefinert" og fjerne merket for elementer fra listen. Sist endret: 2025-01-22 17:01

Date_trunc-funksjonen trunkerer et TIDSTAMP eller en INTERVAL-verdi basert på en spesifisert datodel, f.eks. time, uke eller måned, og returnerer det avkortede tidsstempelet eller intervallet med et presisjonsnivå. Sist endret: 2025-01-22 17:01

Google Chrome Klikk på Sikker-knappen (en hengelås) i en adresselinje. Klikk på Vis sertifikat-knappen. Gå til fanen Detaljer. Klikk på Eksporter-knappen. Angi navnet på filen du vil lagre SSL-sertifikatet til, behold "Base64-kodet ASCII, enkelt sertifikat"-format og klikk på Lagre-knappen. Sist endret: 2025-01-22 17:01

Alt du trenger å gjøre er å trykke på den for å slå på hjelmens Bluetooth-funksjon. Gå til telefonens Bluetooth-innstillinger og finn denne enheten. Når du har funnet den, kan du klikke og pare med den. Når det gjelder en Bluetooth-hjelm der du må koble til en Bluetooth-enhet, er paring med den heller ikke veldig plagsomt. Sist endret: 2025-01-22 17:01

Toshiba International Corporation (TIC) er Toshibas fremste produksjonsbase i Nord-Amerika. Toshiba begynte som produsent av tungt elektrisk utstyr i Japan for over 135 år siden. I dag er Toshiba kjent globalt for sin innovative teknologi, overlegne kvalitet og uovertrufne pålitelighet. Sist endret: 2025-06-01 05:06

Tjenesteområde Hvis telefonen ikke er aktiv, kan den ringe én eller to ganger før den går til talepost. Så lenge talepostkontoen til personen fortsatt er aktiv, er telefonnummeret fortsatt i bruk – selv om telefonen er av eller personen er utenfor tjenesteområdet over en lengre periode. Sist endret: 2025-01-22 17:01

Webutviklere fokuserer spesielt på å designe og lage nettsider, mens programvareingeniører utvikler dataprogrammer eller applikasjoner. Disse ingeniørene bestemmer hvordan dataprogrammer vil fungere og fører tilsyn med programmerere når de skriver koden som sikrer at programmet fungerer som det skal. Sist endret: 2025-01-22 17:01

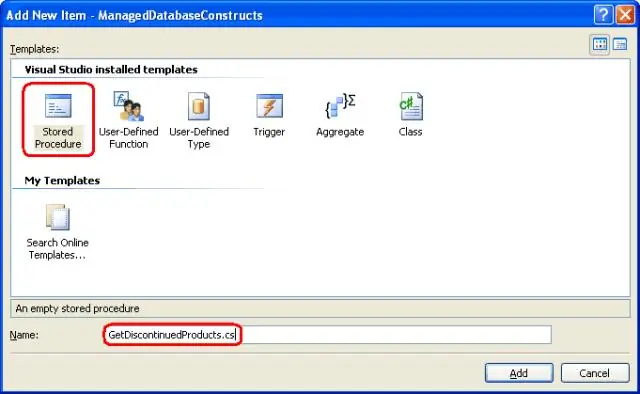

Sett inn data etter lagret prosedyre i MVC 5.0 med Data First Approach Opprett en database og lag en tabell. I dette trinnet vil vi nå lage lagret prosedyre. I neste trinn kobler vi databasen til applikasjonen vår gjennom Data First Approach. Deretter velger du ADO.NET Entity Data Model og klikker på Add-knappen. Sist endret: 2025-01-22 17:01

Opprett et avhengighetsdiagram I BusinessEvents Studio Explorer høyreklikker du en prosjektressurs og velger Opprett avhengighetsdiagram. Åpne prosjektelementet for redigering og klikk på Avhengighetsdiagram ()-knappen øverst til høyre i redigeringsprogrammet. Høyreklikk på en ressurs i et utvalgt enhetsprosjektdiagram og velg Opprett avhengighetsdiagram. Sist endret: 2025-01-22 17:01

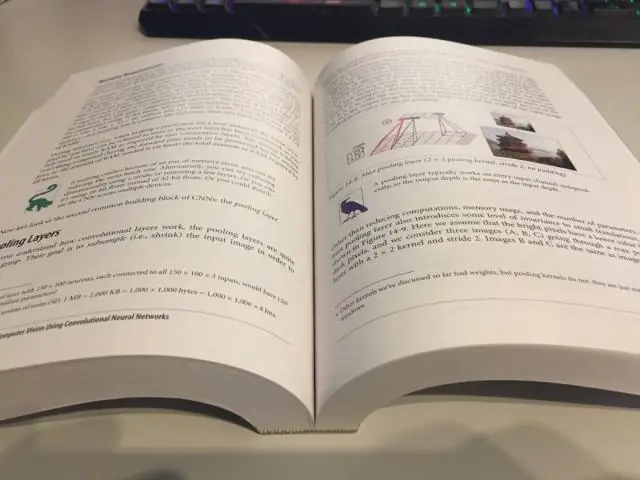

Utjevning • Utjevning brukes ofte for å redusere støy i et bilde. • Bildeutjevning er en nøkkelteknologi for bildeforbedring, som kan fjerne støy i bilder. Så det er en nødvendig funksjonell modul i forskjellige bildebehandlingsprogramvare. • Bildeutjevning er en metode for å forbedre kvaliteten på bilder. Sist endret: 2025-01-22 17:01

Nei, ingen bruker Hotmail i 2019. Den gamle Hotmail eksisterer ikke lenger. Du kan imidlertid fortsatt bruke gamle Hotmail-e-postadresser, og du kan fortsatt opprette nye. E-postene dine vil bli sendt og mottatt av Microsoftmail-tjenesten på outlook[.]com. Sist endret: 2025-01-22 17:01

Amazon Relational Database Service (eller Amazon RDS) er en distribuert relasjonsdatabasetjeneste av Amazon Web Services (AWS). Det er en nettjeneste som kjører "i skyen" designet for å forenkle oppsett, drift og skalering av en relasjonsdatabase for bruk i applikasjoner. Sist endret: 2025-01-22 17:01

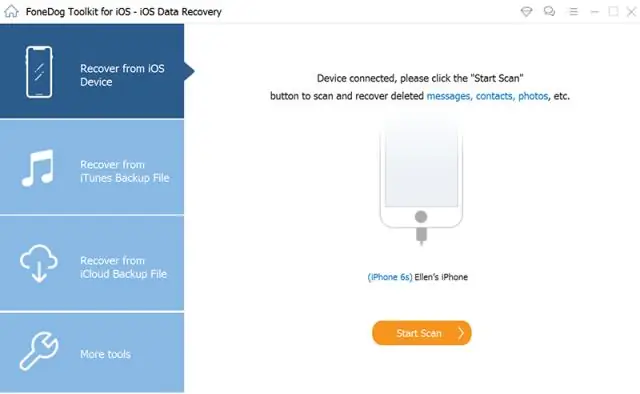

Klikk for å velge og forhåndsvise de slettede tekstmeldingene eller slettede meldingsutkastene fra Android-mobil, og trykk deretter på Gjenopprett-knappen nederst i høyre hjørne, du vil få opp et popup-vindu der du kan velge en mappe på datamaskinen din for å hente de slettede utkastmeldingene fra mobiltelefonen din. Sist endret: 2025-01-22 17:01

Knytt en virtuell MFA-enhet til root-kontoen din Velg Aktiver MFA på siden Din sikkerhetslegitimasjon. Velg en virtuell MFA-enhet og velg deretter Neste trinn. Hvis du ikke har en AWS MFA-kompatibel applikasjon, installer en av de tilgjengelige applikasjonene. Velg Neste trinn. Sist endret: 2025-01-22 17:01

Bedrifter er avhengige av informasjonsteknologi for å hjelpe dem med å bli mer produktive. Dette er en karriere som kommer enhver bedrift til gode ved å la bedrifter jobbe mer effektivt og maksimere produktiviteten. Og med det kommer raskere kommunikasjon, elektronisk lagring og beskyttelse av viktig dokumentasjon. Sist endret: 2025-06-01 05:06

Det er to måter å sette DataFrame-indeksen på. Bruk parameteren inplace=True for å angi gjeldende DataFrame-indeks. Tilordne den nyopprettede DataFrame-indeksen til en variabel og bruk den variabelen videre for å bruke det indekserte resultatet. Sist endret: 2025-01-22 17:01

Excel er et populært og kraftig regnearkprogram for Windows. Openpyxl-modulen lar dine Python-programmer lese og endre Excel-regnearkfiler. Selv om Excel er proprietær programvare fra Microsoft, finnes det gratis alternativer som kjører på Windows, OS X og Linux. Sist endret: 2025-01-22 17:01

Endre bildebakgrunn online Trinn 1: Velg bildet du vil redigere. ÅpnePhotoScissors online og klikk på Last opp-knappen, velg deretter en bildefil på din lokale PC. Trinn 2: Velg bakgrunnen og forgrunnen. Nå må vi fortelle PhotoScissors hvor bakgrunnen er. Trinn 3: Endre bakgrunnen. Sist endret: 2025-01-22 17:01

Deaktiver bryter for minneintegritet I redigeringsprogrammet for gruppepolicyadministrasjon går du til datamaskinkonfigurasjon og klikker på Administrative maler. Utvid treet til Windows-komponenter > Windows-sikkerhet > Enhetssikkerhet. Åpne Deaktiver minneintegritetsbryterinnstillingen og sett den til Aktivert. Klikk OK. Sist endret: 2025-01-22 17:01

Google Chrome Klikk "Historikk" fra rullegardinlisten, og skriv deretter inn "YouTube" (uten anførselstegn) i Søkelogg-boksen. Klikk på "Søkelogg"-knappen og noter deretter datoen ved siden av YouTube-videoen med informasjonen du er interessert i. Sist endret: 2025-01-22 17:01

Trykk på strømknappen på baksiden av Macmini. Koble til TV-en eller skjermen. Koble Mac mini til TV-en eller skrivebordet. Koble til Wi-Fi. Når den er slått på, bør oppsettsveiledningen ta deg gjennom noen få enkle trinn, inkludert å sette opp en Wi-Fi-tilkobling. Logg på med din Apple-ID. Begynn å bruke Mac mini. Sist endret: 2025-01-22 17:01

Nei, produkter i HP Pavilion-klassen er ikke gode spilling hvis vi snakker om Pavilion bærbare eller Pavilion stasjonære. Kriteriene mine for "god til å spille" er i det minste inkluderingen av en diskret GPU. De kjører alle integrert grafikk, og det gjør dem ikke til "gode" spillprodukter. Sist endret: 2025-01-22 17:01

DIKW-pyramiden, også kjent som DIKW-hierarkiet, visdomshierarkiet, kunnskapshierarkiet, informasjonshierarkiet og datapyramiden, refererer løst til en klasse modeller for å representere påståtte strukturelle og/eller funksjonelle forhold mellom data, informasjon, kunnskap og visdom. Sist endret: 2025-06-01 05:06

Trinn Åpne skrivere og fakser. Velg "start", og klikk på "kontrollpanel" og klikk deretter på "skrivere og annen maskinvare." Velg nå "skrivere og fakser." Åpne skriverveiviseren. Finn "printertasks", og klikk på "legg til en skriver." Dette vil åpne "veiviseren for å legge til skriver." Klikk neste. Velg en ny port. Sist endret: 2025-01-22 17:01

Det er 8000 aktive og lyttende Ethereum-noder. Sist endret: 2025-01-22 17:01

Kryptering av Python-kildekode er en metode for "Python-obfuscation", som har til formål å lagre den originale kildekoden i en form som er uleselig for mennesker. Det er faktisk programmer tilgjengelig for å reversere eller dekompilere C++-kode tilbake til menneskelig lesbar form. Sist endret: 2025-06-01 05:06