Tilgang til et Google-regneark i Python krever bare to pakker: oauth2client – for å autorisere med Google Drive API ved å bruke OAuth 2.0. gspread – for å samhandle med Google Regneark. Sist endret: 2025-06-01 05:06

Ord med 2 bokstaver som kan dannes ved hjelp av bokstavene fra 'analog': gå. Nei. aal. igjen. siden. ala. ana. gal. gan. goa. etterslep. Logg. nag. nog. agon. alan. alger. anal. anga. anoa. galla. fengsel. mål. lang. låne. lang. Sist endret: 2025-01-22 17:01

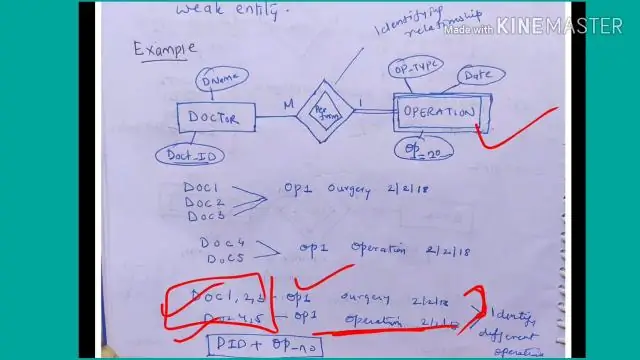

Et unært forhold er når begge deltakerne i forholdet er samme enhet. For eksempel: Emner kan være forutsetninger for andre emner. Et ternært forhold er når tre enheter deltar i forholdet. Sist endret: 2025-01-22 17:01

Hvor finner jeg IIS-loggfilene mine? Gå til Start -> Kontrollpanel -> Administrative verktøy. Kjør Internet Information Services (IIS). Finn ditt nettsted under treet til venstre. Hvis serveren din er IIS7. Hvis serveren din er IIS 6. Nederst i kategorien Generelle egenskaper vil du se en boks som inneholder loggfilkatalogen og loggfilnavnet. Sist endret: 2025-01-22 17:01

Hvis vi sier at eksamen består av 90 spørsmål. Den høyeste karakteren du kan få er 900. Vi må få 750 av 900 for å bestå, det er omtrent 80 %. Så du kan svare feil på 20 % av eksamensspørsmålene og fortsatt bestå. Sist endret: 2025-01-22 17:01

Problemer med streaming av video, for eksempel YouTube-videoer som ikke spilles riktig, kan være forårsaket av nettleserinnstillinger, filtreringsprogramvare eller dårlig internettforbindelse. Problemer med avspilling av videofiler kan bety at du trenger ekstra programvare. DVD- eller Blu-ray-avspillingsproblemer kan være forårsaket av defekt maskinvare. Sist endret: 2025-01-22 17:01

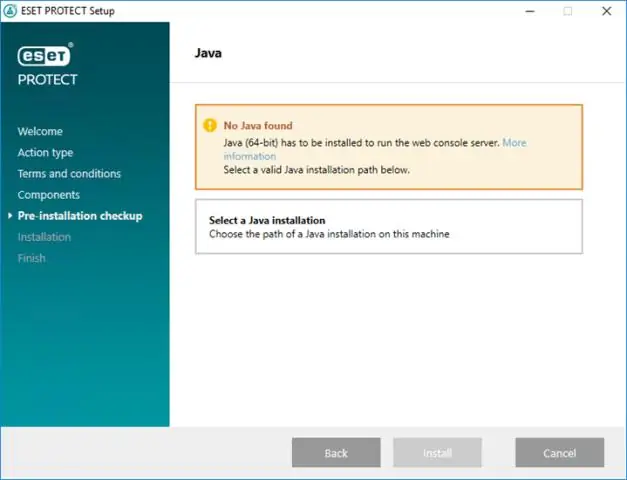

Nei. Rediger: Oracle inkluderer en JVM som kjører på samme maskin som selve databasen, men som ikke brukes til å kjøre noen 'DBMS-relatert' kode. Det er kun der for å kjøre lagrede prosedyrer/funksjoner skrevet i Java. Sist endret: 2025-01-22 17:01

Det såkalte CSV-formatet (Comma Separated Values) er det vanligste import- og eksportformatet for regneark og databaser. Csv-modulens leser- og skriverobjekter lese- og skrivesekvenser. Programmerere kan også lese og skrive data i ordbokform ved å bruke klassene DictReader og DictWriter. Sist endret: 2025-01-22 17:01

NVRAM (ikke-flyktig tilfeldig tilgangsminne) er en liten mengde minne som Mac-en bruker for å lagre visse innstillinger og få tilgang til dem raskt. Sist endret: 2025-01-22 17:01

Den største forskjellen mellom dem er hvordan de håndterer data. Relasjonsdatabaser er strukturert. Ikke-relasjonelle databaser er dokumentorienterte. Denne såkalte dokumenttypelagringen lar flere "kategorier" av data lagres i en konstruksjon eller dokument. Sist endret: 2025-01-22 17:01

Mikro-Mikro er et prefiks i det metriske systemet som angir en faktor på 10-6. Bekreftet i 1960, kommer prefikset fra det greske Μικρός, som betyr "liten". Symbolet for prefikset kommer fra den greske bokstaven Μ. Det er det eneste SI-prefikset som bruker et tegn som ikke er fra det latinske alfabetet. Sist endret: 2025-01-22 17:01

Klikk på Start > Alle programmer > Tilbehør og høyreklikk på 'Kommandoprompt' og velg deretter 'Kjør som administrator' Windows Server 2012, Windows 8, Windows Server 2012 R2, Windows8.1 eller Windows 10: Start-knappen er skjult i disse versjonene av Windows . Høyreklikk på Start-knappen som vises, du vil se en meny. Sist endret: 2025-01-22 17:01

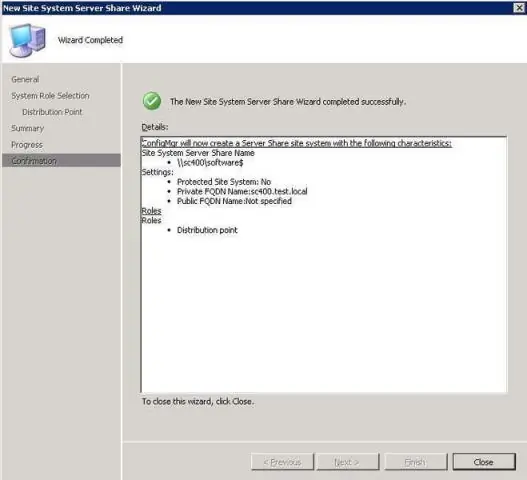

Programvaredistribusjonsprosessen annonserer pakker, som inneholder programmer, til medlemmer av en samling. Klienten installerer deretter programvaren fra spesifiserte distribusjonspunkter. Hvis pakken inneholder kildefiler, definer et distribusjonspunkt for pakken ved å opprette en forekomst av SMS_DistributionPoint. Sist endret: 2025-01-22 17:01

I informatikk er marshalling eller marshaling prosessen med å transformere minnerepresentasjonen til et objekt til et dataformat som er egnet for lagring eller overføring, og det brukes vanligvis når data må flyttes mellom forskjellige deler av et dataprogram eller fra ett program til en annen. Sist endret: 2025-01-22 17:01

Implementer trinnene nedenfor for å aktivere aktiv dataguard-database. Avbryt mediegjenopprettingen i fysisk standby. SQL> endre database gjenopprette administrert standby database avbryte; Åpne databasen[FYSISK STANDBY] Start mediegjenoppretting med sanntidslogg bruk[FYSISK STANDBY] Sjekk databasestatusen:[FYSISK STANDBY]. Sist endret: 2025-01-22 17:01

La oss se nærmere på de 5 måtene å organisere JavaScript på riktig måte. Kommenter koden din. Når du skriver en ny funksjon, klasse, modell, konstant eller egentlig hva som helst, legg igjen kommentarer for å hjelpe den som jobber med den. Bruk ES6-klasser. Løfter er din venn. Hold ting adskilt. Bruk konstanter og enums. Sist endret: 2025-01-22 17:01

Ulempen med tidsstemplingsmetoden er at hver verdi som er lagret i databasen krever to ekstra tidsstempelfelt: ett for siste gang feltet ble lest og ett for siste oppdatering. Tidsstempling øker dermed minnebehovet og databasens behandlingsoverhead. Sist endret: 2025-01-22 17:01

En Twitter-bot er en type bot-programvare som kontrollerer en Twitter-konto via Twitter API. Bot-programvaren kan autonomt utføre handlinger som tweeting, re-tweeting, like, følge, slutte å følge eller sende direktemeldinger til andre kontoer. Sist endret: 2025-01-22 17:01

Adafruit.io er en skytjeneste - det betyr bare at vi kjører den for deg, og at du ikke trenger å administrere den. Du kan koble til den over Internett. Det er først og fremst ment for å lagre og deretter hente data, men det kan gjøre mye mer enn bare det. Sist endret: 2025-01-22 17:01

Logisk sikkerhet består av programvaresikringer for en organisasjons systemer, inkludert brukeridentifikasjon og passordtilgang, autentisering, tilgangsrettigheter og autoritetsnivåer. Disse tiltakene skal sikre at kun autoriserte brukere er i stand til å utføre handlinger eller få tilgang til informasjon i et nettverk eller en arbeidsstasjon. Sist endret: 2025-01-22 17:01

For Jio fasttelefontilkobling må du ta Jio FTTH (fiber til hjemmet) tilkobling. Denne tilkoblingsingeniøren vil installere en ruter (ONT) hjemme hos deg med en enkelt fiberlinje. Etter aktivering kan du koble fasttelefonen din til denne ONT, Du kan nyte 100 Mbps internett via wifi eller LAN-port på denne ONT. Sist endret: 2025-01-22 17:01

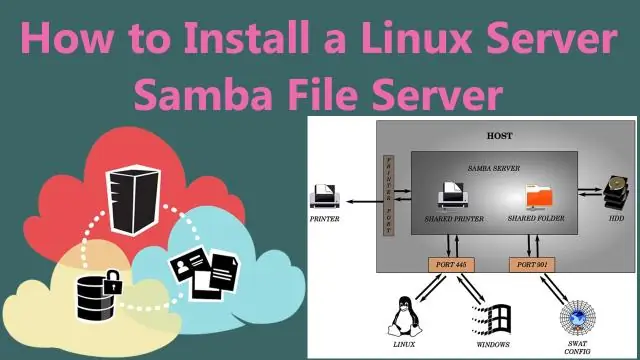

Linux Samba Server er en av de kraftige serverne som hjelper deg å dele filer og skrivere med Windows-baserte og andre operativsystemer. Det er en åpen kildekode-implementering av Server Message Block/Common Internet File System (SMB/CIFS) protokoller. Sist endret: 2025-01-22 17:01

Classic Load Balancer i US-East-1 vil koste $0,025 per time (eller delvis time), pluss $0,008 per GB data behandlet av ELB. Bruk AWS Simple Monthly Calculator for å hjelpe deg med å bestemme belastningsbalanserprisen for applikasjonen din. Sist endret: 2025-01-22 17:01

Ikke-proprietær programvare er programvare som ikke har noen patent- eller opphavsrettsbetingelser knyttet til seg. Ikke-proprietær programvare er offentlig tilgjengelig programvare som fritt kan installeres og brukes. Den gir også full tilgang til kildekoden. Ikke-proprietær programvare kan også kalles åpen kildekode-programvare. Sist endret: 2025-01-22 17:01

En dårlig normalisert database og dårlig normaliserte tabeller kan forårsake problemer som spenner fra overdreven disk I/O og påfølgende dårlig systemytelse til unøyaktige data. En feil normalisert tilstand kan resultere i omfattende dataredundans, noe som legger en byrde på alle programmer som endrer dataene. Sist endret: 2025-01-22 17:01

For å beskytte disse datafilene tilbyr Oracle Database Transparent Data Encryption (TDE). TDE krypterer sensitive data som er lagret i datafiler. For å forhindre uautorisert dekryptering, lagrer TDE krypteringsnøklene i en sikkerhetsmodul eksternt til databasen, kalt et nøkkellager. Sist endret: 2025-01-22 17:01

Virtual Reality-markedet vokser med en CAGR på 33,47 % og forventes å nå $44,7 milliarder innen 2024 - Eksklusiv rapport fra MarketsandMarkets™. Sist endret: 2025-01-22 17:01

Siden din cat5e ikke har disse, kan du bare gi et ikke-tilordnet par ledninger. De to innvendige terminatorene på RJ-11-enden er for linje 1 og de to ytre pinnene er linje 2. MERK: Hvis du planlegger å bruke gigabit ethernet vil ikke dette fungere siden gigabit ethernet krever alle 4 ledningsparene. Sist endret: 2025-01-22 17:01

Få Kindle Oasis 2 for $174,99 Dette Prime-eksklusive tilbudet kommer som en overraskelse, siden det ikke tidligere ble annonsert av Amazon. Prisen på Kindle Oasis 2 (en versjon med annonser og 8 GB) er redusert til $174,99 fra $249,99, noe som betyr at du sparer $75 (30% av ordinær pris). Sist endret: 2025-01-22 17:01

Gitt en vektet rettet asyklisk graf og et kildepunkt i grafen, finn de korteste veiene fra gitt kilde til alle andre toppunkter. Korteste vei i rettet asyklisk graf Initialiser dist[] = {INF, INF, ….} Lag en toplogisk rekkefølge av alle toppunkter. Følg for hvert toppunkt u i topologisk rekkefølge. Sist endret: 2025-01-22 17:01

Trykk Alt+Mellomrom for å få frem vindusmenyen, trykk S for å velge Størrelse-alternativet, bruk piltastene for å endre størrelsen på vinduet, og til slutt Enter for å bekrefte. Klikk på Maksimer-knappen øverst til høyre i vinduet. Klikk på tittellinjen og dra vinduet til venstre, øverst eller høyre side av skrivebordet. Sist endret: 2025-01-22 17:01

I utgangspunktet lar CORS nettstedets js-frontend-kode få tilgang til nettstedets backend med informasjonskapslene og legitimasjonen som er lagt inn i nettleseren din mens backend-en din forblir beskyttet mot andre nettsteds js, og ber klientnettleseren om å få tilgang til den (med legitimasjonen brukeren har fått). Sist endret: 2025-01-22 17:01

Fra februar 2014 var 28 prosent av voksne brukere av mobilmeldingsappen mellom 25 og 34 år. Denne nest største brukergruppen var 35-44 åringer med 26 prosent. Det ble funnet at medianalderen for voksne WhatsApp-brukere i USA var 36 år. Sist endret: 2025-01-22 17:01

Når du introduserer tidsregistrering i en stor organisasjon, start med et pilotprogram. Hold dataoppføringen så enkel som mulig. Kommuniser HVORFOR folk trenger å spore tid. Ikke tving folk til å bruke tidtakeren. Ikke insister på presisjon. Å fylle timeliste hver dag er mye bedre enn på slutten av uken. Sist endret: 2025-06-01 05:06

Selv om akvarellpapir ikke vil ha noen form for belegg på seg, kan det hende at toneren ikke fester seg godt til overflaten av papiret, og papiret holder kanskje dårlig mot varmen fra en laserskriver. Sist endret: 2025-06-01 05:06

Comment TS' genererer en mal for JSDoc-kommentarer. Den er tilpasset for TypeScript-filer. Typescript kommer med mange språkkommentarer, som ikke bør dupliseres i kommentarene. For å legge til en kommentar, trykk Ctrl+Alt+C to ganger. eller velg 'Kommentarkode' fra kontekstmenyen. eller sett inn /** over kodelinjen. Sist endret: 2025-01-22 17:01

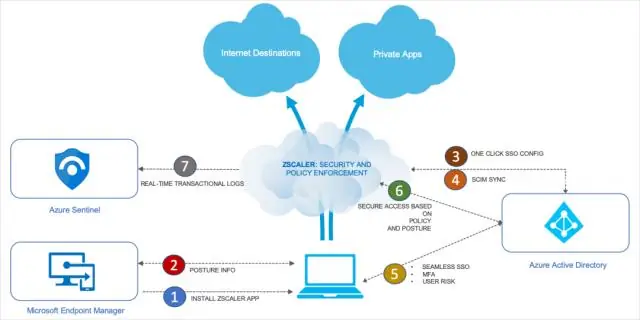

Null tillitsimplementering Bruk mikrosegmentering. En person eller et program med tilgang til en av disse sonene vil ikke kunne få tilgang til noen av de andre sonene uten separat autorisasjon. Bruk Multi-Factor Authentication (MFA) Implement Princip of Least Privilege (PoLP) Valider alle endepunktenheter. Sist endret: 2025-06-01 05:06

Hele/del forhold. Hel/del-relasjoner er når en klasse representerer hele objektet og andre klasser representerer deler. Helheten fungerer som en beholder for delene. Disse relasjonene er vist på et klassediagram med en linje med en ruter i den ene enden. Sist endret: 2025-01-22 17:01

For å skrive inn et pilsymbol ved å bruke alt-koden i Word, inExcel etc; Pass på at du slår på NumLock, trykk og hold nede Alt-tasten, skriv inn Alt-kodeverdien til pilen du vil ha, for eksempel for et pil ned-symbol, skriv 2 5 på det numeriske tastaturet, slipp Alt-tasten og du får en ↓ nedoverpil. Sist endret: 2025-01-22 17:01

Minnet i JVM er delt inn i fem forskjellige deler, nemlig: Metodeområde: Metodeområdet lagrer klassekoden: koden til variablene og metodene. Heap: Java-objektene er opprettet i dette området. Java Stack: Mens du kjører metoder, lagres resultatene i stackminnet. Sist endret: 2025-01-22 17:01