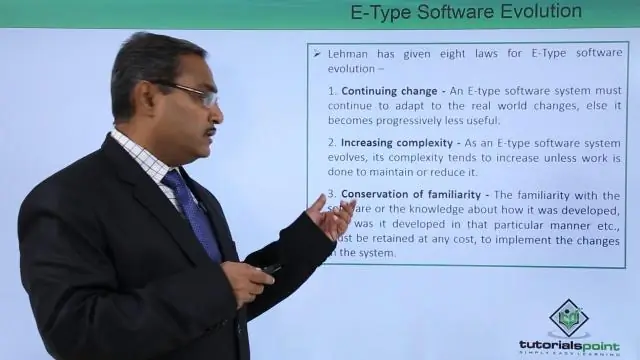

E-Type programvareutvikling Fortsatt endring - Et E-type programvaresystem må fortsette å tilpasse seg endringene i den virkelige verden, ellers blir det gradvis mindre nyttig. Selvregulering - E-type systemutviklingsprosesser er selvregulerende med distribusjon av produkt- og prosessmål nær normalen. Sist endret: 2025-01-22 17:01

Rediger mediekoder i Windows 10 med Filutforsker Åpne denne PCen i Filutforsker. Aktiver detaljruten. Velg filen du vil redigere kodene for. Detaljruten vil vise tagger for den valgte filen. Klikk på taggen for å redigere den. Trykk på Enter-tasten for å bekrefte endringene. Sist endret: 2025-01-22 17:01

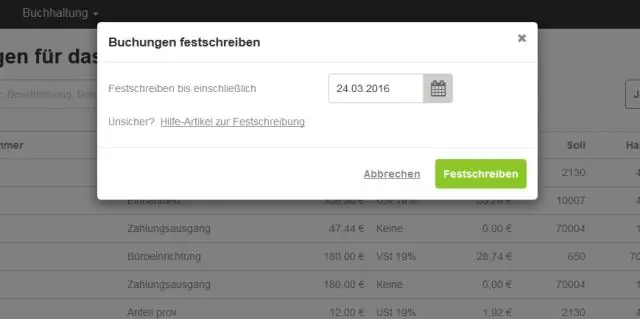

Ruller tilbake en eksplisitt eller implisitt transaksjon til begynnelsen av transaksjonen, eller til et lagringspunkt inne i transaksjonen. Du kan bruke ROLLBACK TRANSACTION for å slette alle dataendringer gjort fra starten av transaksjonen eller til et lagringspunkt. Det frigjør også ressurser som transaksjonen holder. Sist endret: 2025-01-22 17:01

Kali Linux er et fantastisk operativsystem for penetrasjonstesting og sikkerhetsevaluering. Su-kommandoen er aLinux-kommandoen som midlertidig bytter konteksten til Terminalcommands til root-brukeren. Dette betyr at nye kommandoer som gis etter å ha skrevet su (og gitt passordet for root) blir utført som root. Sist endret: 2025-06-01 05:06

Virtuell hosting er en metode for å være vert for flere nettsteder på en enkelt maskin. Det finnes to typer virtuell hosting: Navnebasert virtuell hosting og IP-basert virtuell hosting. IP-basert virtuell hosting er en teknikk for å bruke forskjellige direktiver basert på IP-adressen og porten en forespørsel mottas på. Sist endret: 2025-01-22 17:01

Åpne Time Machine-innstillingene og velg sikkerhetskopidisken på nytt. Din sikkerhetskopidisk skal være oppført. Hvis den ikke er det, kan den være slått av, defekt eller utilgjengelig på nettverket for øyeblikket. Hvis du sikkerhetskopierer til en Time Capsule eller annen nettverksdisk som har et passord, kan passordet ha endret seg. Sist endret: 2025-01-22 17:01

A Triplet er en Tuple fra JavaTuples-biblioteket som omhandler 3 elementer. Siden denne tripletten er en generisk klasse, kan den inneholde hvilken som helst type verdi i den. De er sammenlignbare (implementerer sammenlignbare) De implementerer equals() og hashCode() De implementerer også toString(). Sist endret: 2025-01-22 17:01

En programvarefeil er en feil, feil, feil eller feil i et dataprogram eller system som får det til å produsere et feil eller uventet resultat eller til å oppføre seg på utilsiktede måter. Sist endret: 2025-01-22 17:01

Tusenvis av studenter og fakulteter har blitt trukket til Watson Studio for dets kraftige åpen kildekode og kodefrie dataanalyseverktøy. Nå er denne alt-i-ett-plattformen for datavitenskap gratis for studenter og fakulteter med ubegrenset bruk med Watson Studio Desktop. Sist endret: 2025-01-22 17:01

Definisjonen av indekser er flertall av indeks, som er en liste eller en indikator. Et eksempel på indekser er telefonlisteoppføringer. YourDictionary-definisjon og brukseksempel. Sist endret: 2025-01-22 17:01

Trinn 1: Åpne WhatsApp på iPhone. Trykk på Innstillinger-fanen nederst etterfulgt av Konto -> Personvern -> Skjermlås. Trinn 2: Du finner bryteren for å aktivere Touch ID eller Face ID her. Sist endret: 2025-01-22 17:01

Trykk på på-knappen på hodetelefonene til du ser at lysene blinker rødt og blått, og slå deretter på Bluetooth-innstillingen for å koble sammen med øreplugger når den slutter å blinke. Trykk og hold multifunksjonsknappen til det står at den er koblet til enheten din. Sist endret: 2025-01-22 17:01

Trinn 1: Høyreklikk på videofilen(e) du vil legge ved og sende via e-post. Velg Send til >Komprimert (zippet) mappe. Windows vil zippe videofilen(e). Trinn 2: Åpne e-postkontoen din, skriv en e-postadresse og legg ved de zippede videofilene, og send e-posten til vennene dine. Sist endret: 2025-01-22 17:01

Hovedmålene for en informativ tale er å hjelpe til med å forklare et spesifikt emne og hjelpe publikum med å huske kunnskapen senere. Et av målene, kanskje det viktigste målet som driver alle informative taler, er at foredragsholderen skal informere publikum om et bestemt emne. Sist endret: 2025-01-22 17:01

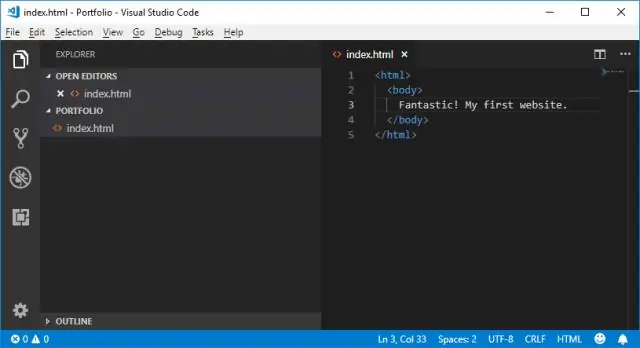

Prosjektet: Bygg en Hello World Vue-applikasjon ved å bruke enkeltfilkomponenter. Trinn 1: Lag prosjektstrukturen. Trinn 2: Installer avhengighetene. Trinn 3: Lag filene (bortsett fra vår Webpack-konfigurasjonsfil). Trinn 4: Instruer Webpack hva du skal gjøre. Trinn 5: Sette opp pakken vår. Trinn 7: Bygg prosjektet vårt. Sist endret: 2025-01-22 17:01

Lås fyll-funksjonen lar deg kontrollere hvordan en fylling påføres, og låser dens posisjon slik at avhengig av hvor figurene er plassert i forhold til gradienten, spenner den ene gradienten over alle figurene. Sist endret: 2025-01-22 17:01

Metode 1: Lokal XML-omdirigering Trinn 1: Sjekk standard URL-adresse for autooppdaging. Trinn 2: Opprett en lokal XML-viderekoblingsfil. Trinn 3: Legg til en autodiscover-referanse til registeret ditt. Trinn 4: Åpne Outlook og konfigurer kontoen din. Sist endret: 2025-01-22 17:01

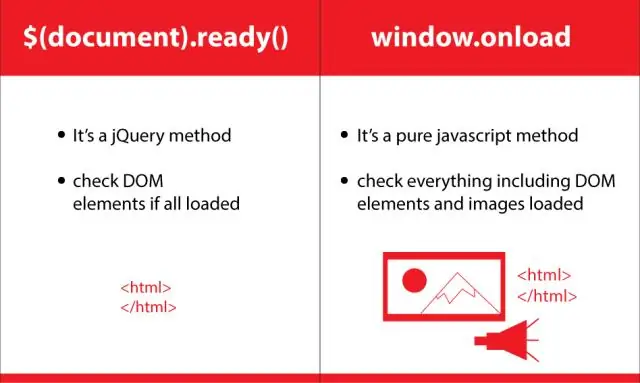

Ready()-metoden brukes til å gjøre en funksjon tilgjengelig etter at dokumentet er lastet. Uansett hvilken kode du skriver inne i $(dokumentet). ready()-metoden vil kjøre når siden DOM er klar til å kjøre JavaScript-kode. Sist endret: 2025-01-22 17:01

Etisk hacking - Verktøy NMAP. Nmap står for Network Mapper. Metasploit. Metasploit er et av de kraftigste utnyttelsesverktøyene. Burp-drakt. Burp Suite er en populær plattform som er mye brukt for å utføre sikkerhetstesting av nettapplikasjoner. Sint IP-skanner. Kain og Abel. Ettercap. EtherPeek. SuperScan. Sist endret: 2025-06-01 05:06

Ny fiberinstallasjon I tilfellet der hjemmet ditt kan støtte Fiber, men trenger en installasjon for å legge ut kabler og installere ONT, kan det ta alt fra et par uker til to-tre måneder. Sist endret: 2025-06-01 05:06

Vurdering og autorisasjon er en to-trinns prosess som sikrer sikkerheten til informasjonssystemene. Vurdering er prosessen med å evaluere, teste og undersøke sikkerhetskontroller som er forhåndsbestemt basert på datatypen i et informasjonssystem. Sist endret: 2025-01-22 17:01

Etternavnet Jasper er avledet fra det personlige navnet Jasper, som er den vanlige engelske formen for de franske navnene Caspar, Gaspar og Gaspard. Sist endret: 2025-01-22 17:01

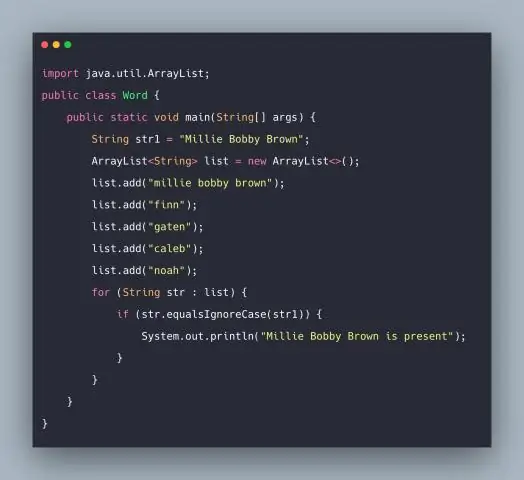

Bruk denne metoden til å sammenligne en streng med et objekt som representerer en streng eller en ID. equalsIgnoreCase(secondString) Returnerer true hvis secondString ikke er null og representerer den samme sekvensen av tegn som strengen som kalte metoden, ignorerer store og små bokstaver. Sist endret: 2025-01-22 17:01

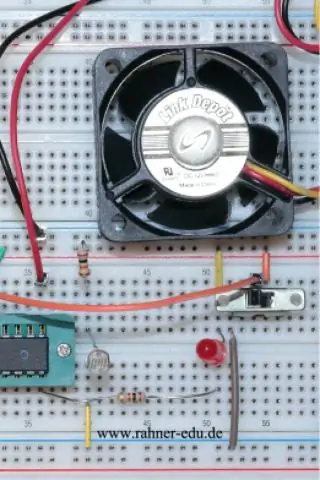

Følsomheten til de fleste lysdioder er veldig stabil over tid. Det samme er silisiumfotodioder - men filtre har begrenset levetid. LED kan både sende ut og oppdage lys. Dette betyr at en optisk datakobling kan opprettes med bare en enkelt LED i hver ende, siden separate sendings- og mottakslysdioder ikke er nødvendig. Sist endret: 2025-06-01 05:06

Høytemperatur kjøttprodukt. Sist endret: 2025-01-22 17:01

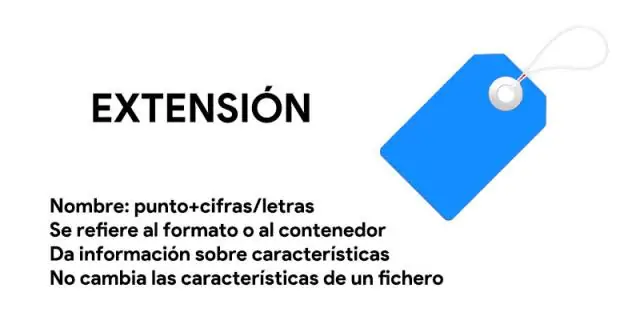

Filer som inneholder. edb-filtypen brukes oftest av postboksdatafiler som er lagret av Microsoft Exchange Server. EDB er et akronym for Exchange Database. EDB-filene er utvekslingsdatabasefiler som lagrer pågående og ikke-SMTP-meldinger. Sist endret: 2025-01-22 17:01

Følgende er vanlige eksempler på ikke-verbal kommunikasjon. Kroppsspråk. Kroppsspråk som ansiktsuttrykk, holdning og gester. Øyekontakt. Mennesker søker vanligvis informasjon i øynene. Avstand. Din avstand til mennesker under kommunikasjon. Stemme. Ta på. Mote. Oppførsel. Tid. Sist endret: 2025-01-22 17:01

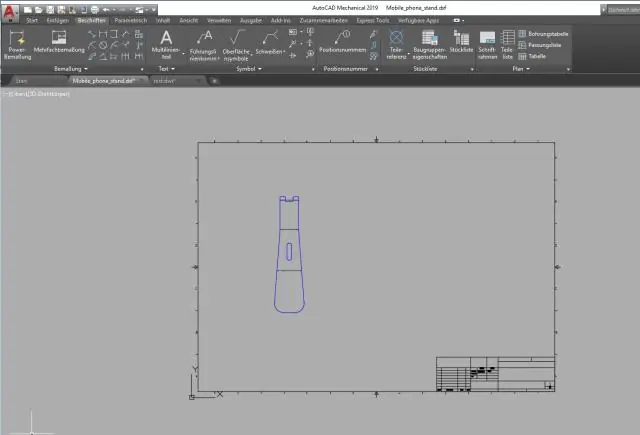

Importer Solidworks-filen direkte til AutoCAD. På kommandolinjen i AutoCAD skriver du IMPORT. I dialogvinduet Importer fil klikker du på rullegardinmenyen Files of type og velger Solidworks(. Sist endret: 2025-01-22 17:01

HTML | handlingsattributt brukes til å angi hvor skjemadataene skal sendes til serveren etter innsending av skjemaet. Den kan brukes i elementet. Attributtverdier: URL: Den brukes til å spesifisere URL-en til dokumentet hvor dataene skal sendes etter innsending av skjemaet. Sist endret: 2025-01-22 17:01

Security Assertion Markup Language (SAML) er en åpen standard som lar identitetsleverandører (IdP) sende autorisasjonslegitimasjon til tjenesteleverandører (SP). SAML-adopsjon lar IT-butikker bruke programvare som en tjeneste (SaaS)-løsninger samtidig som de opprettholder et sikkert forent identitetsadministrasjonssystem. Sist endret: 2025-01-22 17:01

Router-outlet i Angular fungerer som en plassholder som brukes til å laste de forskjellige komponentene dynamisk basert på den aktiverte komponenten eller gjeldende rutetilstand. Navigering kan gjøres ved å bruke ruter-uttak-direktivet, og den aktiverte komponenten vil finne sted inne i ruter-uttaket for å laste innholdet. Sist endret: 2025-01-22 17:01

Opprette soapUI HTTP Basic Auth-overskriften I forespørselsvinduet velger du kategorien Overskrifter. Klikk på + for å legge til en overskrift. Navnet på overskriften må være Authorization. I verdiboksen skriver du inn ordet Basic pluss det base64-kodede brukernavnet: passord. Sist endret: 2025-01-22 17:01

Trådsikker kode er en som trygt kan utføres fra flere tråder, selv om samtalene skjer samtidig på flere tråder. Reentrant-kode betyr at du kan gjøre alle tingene som trådsikker kode kan gjøre, men også garantere sikkerhet selv om du kaller samme funksjon i samme tråd. Sist endret: 2025-01-22 17:01

Alle iPhone-modeller fra 5 til 7+ bruker samme størrelse SIM-kort. Enhver telefon som tar en nanosim kan bruke hvilken som helst annen nanosim (for nettverket den ble bygget for, selvfølgelig, med mindre telefonen var låst opp). SIM-kort er gratis for AT&T-kunder fra AT&T-butikker. Det er ingen legitim grunn til å kutte ned et AT&T SIM-kort. Sist endret: 2025-01-22 17:01

React Native er ikke et vanskelig rammeverk å lære sammenlignet med andre rammeverk. For å bli en vellykket React Native-apputvikler må du lære hele økosystemet. En av de største fordelene med react native er muligheten til å skrive kode på tvers av plattformer. Faktisk React Native-spesifikke konsepter. Sist endret: 2025-01-22 17:01

En strømstøt, lynnedslag, maskinvarefeil eller naturkatastrofe kan føre til at du er uten viktige data eller bruk av datamaskinen. Sikkerhetskopiering av filene dine kan hjelpe deg med å avverge katastrofe. Sikkerhetskopiering er ganske enkelt å lage en elektronisk kopi av filer, og lagre den kopien på et trygt sted. Sist endret: 2025-01-22 17:01

7 svar Dette vil fjerne alle filer du kan ha iscenesatt med git add: git reset. Dette vil tilbakestille alle lokale ukommitterte endringer (bør utføres i reporot): git checkout. Dette vil fjerne alle lokale usporede filer, så bare git-sporede filer gjenstår: git clean -fdx. Sist endret: 2025-01-22 17:01

Nmap, forkortelse for Network Mapper, er et gratis, åpen kildekodeverktøy for sårbarhetsskanning og nettverksoppdagelse. Nettverksadministratorer bruker Nmap for å identifisere hvilke enheter som kjører på systemene deres, oppdage verter som er tilgjengelige og tjenestene de tilbyr, finne åpne porter og oppdage sikkerhetsrisikoer. Sist endret: 2025-01-22 17:01

GDB står for GNU Project Debugger og er et kraftig feilsøkingsverktøy for C (sammen med andre språk som C++). Det hjelper deg å rote rundt i C-programmene dine mens de kjører, og lar deg også se hva som skjer når programmet krasjer. Sist endret: 2025-06-01 05:06

"Nei, det er ikke mulig for en LP-modell å ha nøyaktig to optimale løsninger." En LP-modell kan ha enten 1 optimal løsning eller mer enn 1 optimal løsning, men den kan ikke ha nøyaktig 2 optimale løsninger. Sist endret: 2025-01-22 17:01