Prosedyre Fra en ledetekst, kjør følgende kommando for å importere sertifikatet: keytool.exe -import -alias [server] -fil [server].der -keystore ram.keystore -storepass ibmram. Skriv ja for å godta sertifikatet og trykk Enter. Bekreft at sertifikatet ble lagt til nøkkellageret. Sist endret: 2025-06-01 05:06

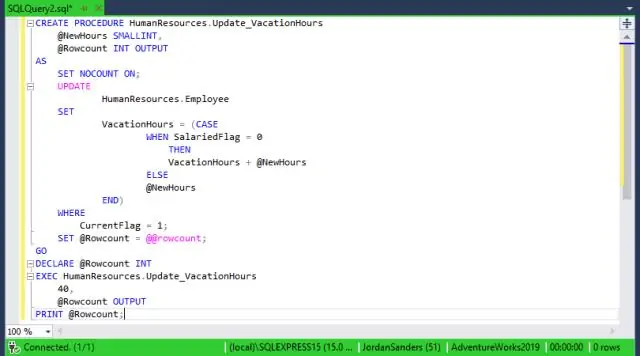

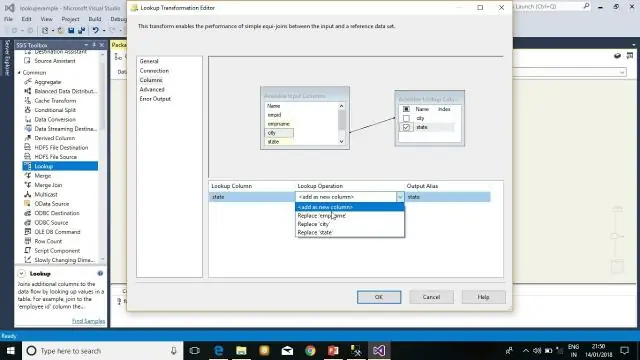

En ytre sammenføyning brukes til å returnere resultater ved å kombinere rader fra to eller flere tabeller. Men i motsetning til en indre sammenføyning, vil den ytre sammenføyningen returnere hver rad fra en spesifisert tabell, selv om sammenføyningsbetingelsen mislykkes. Sist endret: 2025-01-22 17:01

Docker-plugin er en 'Cloud'-implementering. Du må redigere Jenkins systemkonfigurasjon (Jenkins > Administrer > Systemkonfigurasjon) og legge til en ny sky av typen "Docker". Konfigurer Docker (eller Swarm frittstående) API URL med nødvendig legitimasjon. En testknapp lar deg koble til API er godt innstilt. Sist endret: 2025-01-22 17:01

Topp ti samfunnsvitenskapelige spørsmål Hvordan kan vi få folk til å ta vare på helsen sin? Hvordan skaper samfunn effektive og motstandsdyktige institusjoner, som regjeringer? Hvordan kan menneskeheten øke sin kollektive visdom? Hvordan reduserer vi "ferdighetsgapet" mellom svarte og hvite mennesker i Amerika?. Sist endret: 2025-01-22 17:01

Koblede servere lar deg koble til andre databaseforekomster på samme server eller på en annen maskin eller eksterne servere. Den lar SQL Server kjøre SQL-skript mot OLE DB-datakilder på eksterne servere ved å bruke OLE DB-leverandører. Sist endret: 2025-01-22 17:01

2 svar legg den i gråtoner (hvis aktiverte knapper er fargerike) gjør den lysere eller legg et gjennomsiktig hvitt overlegg over det (hvis aktiverte knapper generelt er mørke) gjør det flatt (hvis aktiveringsknapper har en 3D-type overflate) ikke fremhev knappen når du holder musepekeren over den (av aktiverte knapper har den oppførselen). Sist endret: 2025-01-22 17:01

Et sikkerhetsbrudd oppstår når en inntrenger får uautorisert tilgang til en organisasjons beskyttede systemer og data. Nettkriminelle eller ondsinnede applikasjoner omgår sikkerhetsmekanismer for å nå begrensede områder. Et sikkerhetsbrudd er et brudd på tidlig stadium som kan føre til ting som systemskade og tap av data. Sist endret: 2025-01-22 17:01

THUNDERBIRD-BRUKER: Statuslinjeknapp: Klikk på knappen for skrift- og størrelsesskifter for tema inne i Thunderbird-statuslinjen. Verktøy-alternativ: Velg Verktøy-menyen fra Thunderbird-menylinjen og klikk på alternativet for skrift- og størrelsesskifter for tema. Det åpner innstillingspanelet for skrift- og størrelsesendringer. Sist endret: 2025-01-22 17:01

En av de viktigste grunnene til at du trenger å investere i et effektivt BI-system er fordi et slikt system kan forbedre effektiviteten i din organisasjon og som et resultat øke produktiviteten. Du kan bruke business intelligence til å dele informasjon på tvers av forskjellige avdelinger i organisasjonen din. Sist endret: 2025-01-22 17:01

Hastighet: Java er raskere enn Python Java er 25 ganger raskere enn Python. Samtidig slår Java Python. Java er det beste valget for å bygge store og komplekse maskinlæringsapplikasjoner på grunn av sine utmerkede skaleringsapplikasjoner. Sist endret: 2025-01-22 17:01

Det er to typer modifikatorer i Java: tilgangsmodifikatorer og ikke-tilgangsmodifikatorer. Tilgangsmodifikatorene i Java spesifiserer tilgjengeligheten eller omfanget av et felt, metode, konstruktør eller klasse. Vi kan endre tilgangsnivået til felt, konstruktører, metoder og klasse ved å bruke tilgangsmodifikatoren på den. Sist endret: 2025-06-01 05:06

På samme måte som funksjonsmotpartene deres, heves JavaScript-klassedeklarasjoner. De forblir imidlertid uinitialisert frem til evaluering. Dette betyr i praksis at du må deklarere en klasse før du kan bruke den. Sist endret: 2025-01-22 17:01

Hierarkisk clustering kan ikke håndtere store data godt, men K Means clustering kan. Dette er fordi tidskompleksiteten til K Means er lineær, dvs. O(n), mens den for hierarkisk clustering er kvadratisk, dvs. O(n2). Sist endret: 2025-01-22 17:01

Gå inn i konfigurer terminal for å gå til global konfigurasjonsmodus. Skriv inn config-register 0x2102. Skriv inn end, og skriv deretter skriveslett-kommandoen for å slette gjeldende oppstartskonfigurasjon på ruteren. Sist endret: 2025-06-01 05:06

3D Studio Max lisensierer utsalg for $1545/år eller $195/måned som et løpende abonnement. Dette er studioprisen som, for mange soloprenører og mindre studioer der ute, er litt vanskelig å svelge. 3DS Studio Max og Maya Indie-lisensene er tilgjengelige for $250/år, per lisens. Det er; begge vil koste $500. Sist endret: 2025-01-22 17:01

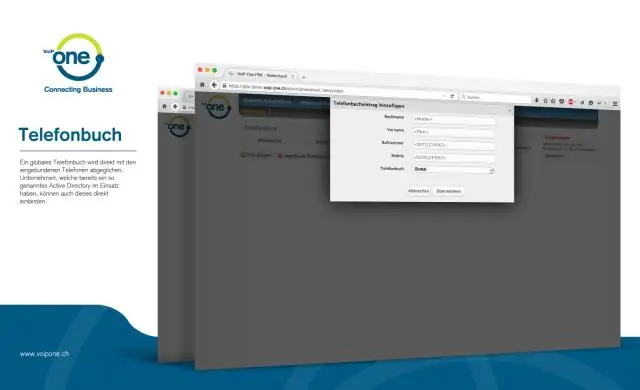

Ring for å bestille telefonbok. Dex Media tilbyr én gratis katalog til fasttelefonabonnenter med Verizon, FairPoint og Frontier. Du kan bestille en ved å ringe dem på 1-800-888-8448. Når tilgjengelig, sørg for å angi om du vil ha den engelske eller spanske versjonen. Sist endret: 2025-06-01 05:06

Korte byte: En ping-pakke kan også være misformet for å utføre tjenestenektangrep ved å sende kontinuerlige ping-pakker til mål-IP-adressen. En kontinuerlig ping vil forårsake bufferoverløp ved målsystemet og vil få målsystemet til å krasje. Men ping-kommandoen kan også brukes til andre formål. Sist endret: 2025-01-22 17:01

Hva du skal gjøre når du søler på MacBook Koble umiddelbart fra enheten. Slå av den bærbare datamaskinen. Mens skjermen fortsatt er åpen, snu den bærbare datamaskinen opp ned. Ta ut batteriet. Med datamaskinen opp ned, dupp området forsiktig med et papirhåndkle. Sist endret: 2025-01-22 17:01

Tre fangstblokker fanger opp unntakene og håndterer dem ved å vise resultatene til konsollen. Common Language Runtime (CLR) fanger opp unntak som ikke håndteres av catch-blokker. Sist endret: 2025-01-22 17:01

VIDEO Deretter kan man også spørre, hvordan tilbakestiller jeg Barbie Dream House? Til nullstille Hallo Drømmehus til fabrikkinnstillinger, trykk og hold de snakke-knapp og trykk tilbakestillingen bytte med en binders. Fortsett å holde de snakke-knappen til den blinker om ca.. Sist endret: 2025-01-22 17:01

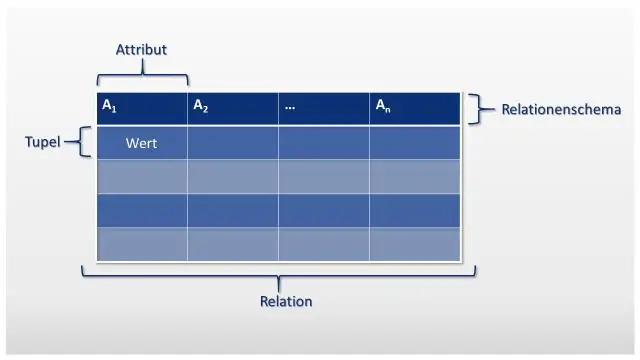

En relasjonsdatabase er et sett med formelt beskrevne tabeller hvorfra data kan aksesseres eller settes sammen på mange forskjellige måter uten å måtte omorganisere databasetabellene. Standard bruker- og applikasjonsprogrammeringsgrensesnitt (API) til en relasjonsdatabase er Structured Query Language (SQL). Sist endret: 2025-01-22 17:01

Slå på og konfigurer iPod touch Trykk og hold inne Sleep/Wake-knappen til Apple-logoen vises. Hvis iPod touch ikke slås på, må du kanskje lade batteriet. Gjør ett av følgende: Trykk på Konfigurer manuelt, og følg deretter oppsettinstruksjonene på skjermen. Sist endret: 2025-01-22 17:01

Eksponentiell kjøretid. Settet med problemer som kan løses med eksponentielle tidsalgoritmer, men som ingen polynomiske tidsalgoritmer er kjent for. En algoritme sies å være eksponentiell tid, hvis T(n) er øvre avgrenset av 2poly(n), der poly(n) er et eller annet polynom i n. Sist endret: 2025-01-22 17:01

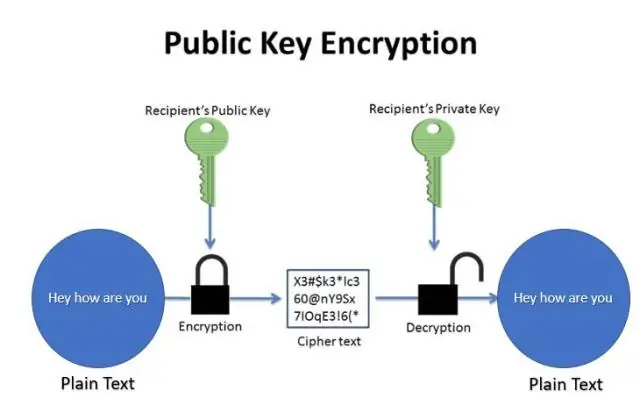

Avsenderen skriver en klartekstmelding og krypterer den ved hjelp av en hemmelig nøkkel. Den krypterte meldingen sendes til mottakeren, som kan dekryptere meldingen ved hjelp av den samme hemmelige nøkkelen. Hvordan fungerer asymmetrisk nøkkelkryptering? Avsenderen skriver en melding og krypterer den med en offentlig nøkkel. Sist endret: 2025-01-22 17:01

Beste PowerPoint-maler Galleri Invictus PowerPoint-mal. Light Business PowerPoint-mal. PowerPoint-mal for lyspæreide. Innholdsfortegnelse lysbilder for PowerPoint. Misjon og visjon PowerPoint-mal. Business Case Study PowerPoint-mal. 30 60 90 dagers plan PowerPoint-mal. Sist endret: 2025-01-22 17:01

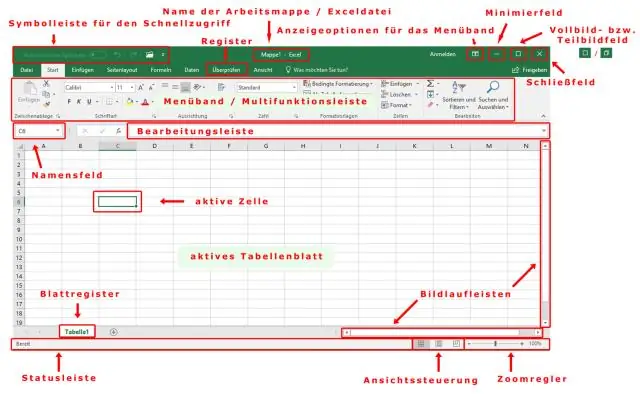

Når du åpner Word, Excel eller PowerPoint, er verktøylinjene Standard og Formatering slått på som standard. Standardverktøylinjen er plassert rett under menylinjen. Den inneholder knapper som representerer kommandoer som Ny, Åpne, Lagre og Skriv ut. Formateringsverktøylinjen er som standard plassert ved siden av Standardverktøylinjen. Sist endret: 2025-01-22 17:01

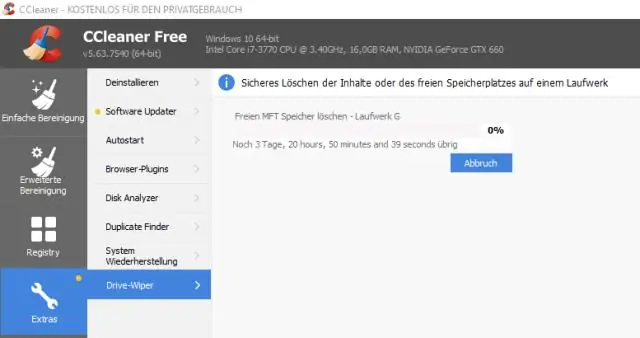

For å gjøre dette, gå til Windows Phone-innstillingene. Gå til om, bla til bunnen og trykk på "tilbakestill telefonen" og bekreft advarselen. Dette vil tørke telefonen din ren. Advarsel: Å tilbakestille fabrikken sletter ALT fra telefonen din. Sist endret: 2025-01-22 17:01

Med tråding oppnås samtidighet ved å bruke flere tråder, men på grunn av GIL kan bare én tråd kjøres om gangen. I multiprosessering er den opprinnelige prosessen forkledet til flere underordnede prosesser som omgår GIL. Hver barneprosess vil ha en kopi av hele programmets minne. Sist endret: 2025-01-22 17:01

Mobiltelefoner er den perfekte måten å holde kontakten med andre og gi brukeren en følelse av trygghet. I nødstilfeller kan det å ha en mobiltelefon tillate hjelp å nå deg raskt og kan muligens redde liv. Men viktigheten av mobiltelefoner går langt utover personlig sikkerhet. Sist endret: 2025-01-22 17:01

Uansett hvilken du foretrekker, kan du enkelt legge dem til i Family Hub. Bare trykk på apper-ikonet for å se alle de tilgjengelige appene til Hub. Deretter trykker og holder du appen du vil legge til på startskjermen. En popup-meny vises; du kan enten trykke på Legg til Hjem for å lage et appikon, eller trykke på Legg til widget. Sist endret: 2025-01-22 17:01

Mange er kanskje ikke helt borte, men noen av de avanserte dronene er utstyrt med avansert ansiktsgjenkjenningsteknologi. Med denne teknologien kan en drone gjøre pene ting som å følge deg, gå i bane rundt deg eller til og med fokusere på smilet ditt for å ta en utmerket selfie med innebygd kamera. Sist endret: 2025-01-22 17:01

I AWS-konsollen går du til Tjenester > SNS > Abonnementer > Opprett abonnementer. I Emne-ARN-feltet angir du ARN-verdien for SNS-emnet du opprettet. Velg protokollen som Amazon SQS. I Endpoint-feltet skriver du inn ARN-verdien for SQS-køen og oppretter et abonnement. Sist endret: 2025-01-22 17:01

Som enhver e-postkonto kan den oppleve problemer med å sende meldinger av og til. En ugyldig mottakerfeil betyr at meldingen ikke kunne leveres. Avhengig av typen melding du sendte, kan det bety at én av flere ting gikk galt. Sist endret: 2025-01-22 17:01

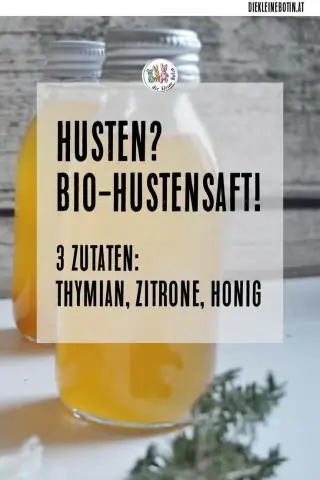

Her er noen naturlige behandlinger du kan prøve for termittkontroll: Nematoder. Nematoder er parasittiske ormer som elsker å knaske på termitter. Eddik. Eddik er vidundermaterialet for hjemmet ditt. Borates. Appelsin olje. Våt papp. Sollys. Omkretsbarriere. Ta forebyggende tiltak. Sist endret: 2025-06-01 05:06

SQL Mellom syntaks SELECT Column(s) FROM table_name WHERE-kolonne MELLOM verdi1 OG verdi2; Ved å bruke den ovennevnte syntaksen kan vi definere verdier som en del av BETWEEN-operatoren. Syntaksen nevnt ovenfor forblir også den samme for bruk med en numerisk verdi, tekstverdi og datoverdi. Sist endret: 2025-01-22 17:01

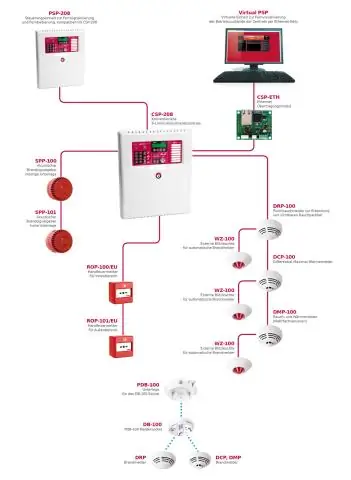

En kontrollmodul er utgangssiden. Den aktiverer varslingsenheter som en bjelle eller horn. Den kan også aktivere reléer koblet til automatiske dørlukkere, heiskontroller, brannslokkingssystemer, røykutkastere og lignende. Hva betyr 3-alarmen, 2-alarmen osv. Sist endret: 2025-01-22 17:01

Conn, også stavet cun, conne, cond, conde og cund, er handlingen for å kontrollere et skips bevegelser mens de er på sjøen. Sist endret: 2025-06-01 05:06

Starte applikasjon Opprett et ASP.NET Web API-prosjekt. Inne i Visual Studio velger du "Fil" -> "Nytt prosjekt"-menyen. Konfigurer Web API-prosjektet til å bruke den lokale IIS. I 'Solution Explorer'-vinduet, høyreklikk på 'webDemo'-prosjektet og klikk på 'Properties'-menyelementet. Sist endret: 2025-01-22 17:01

Row Sampling Transformation i SSIS gir et alternativ for å spesifisere antall rader du ønsker å hente fra datakilden. Row Sampling Transformation i SSIS vil ta hele data fra en kilde, og den trekker tilfeldig ut det valgte antallet rader. Sist endret: 2025-01-22 17:01

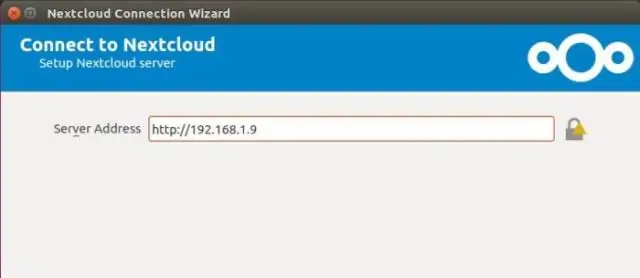

DIY skylagring er vanligvis klient-server-programvare, åpen kildekode eller betalt, som hjelper deg med å sette opp og vedlikeholde din egen sky. Du kan sette noen DIY skylagringsløsninger på nettverkstilkoblede lagringsenheter eller bruke alternativene som tilbys av våre beste webhotellleverandører. Sist endret: 2025-01-22 17:01