Innholdsfortegnelse:

- Forfatter Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Sist endret 2025-01-22 17:35.

Her er 5 trinn for å sikre systemet ditt gjennom trusselmodellering

- Trinn 1: Identifiser sikkerhetsmål.

- Trinn 2: Identifiser eiendeler og eksterne avhengigheter.

- Trinn 3: Identifiser tillitssoner.

- Trinn 4: Identifiser potensialet trusler og sårbarheter.

- Trinn 5: Dokument trusselmodell .

Herav, hva er trusselmodelleringsprosess?

Trusselmodellering er en fremgangsmåte for å optimalisere nettverkssikkerheten ved å identifisere mål og sårbarheter, og deretter definere mottiltak for å forhindre eller dempe effektene av, trusler til systemet. Nøkkelen til trusselmodellering er å finne ut hvor den største innsatsen bør brukes for å holde et system sikkert.

Også, når bør du utføre trusselmodellering? Trusselmodellering: 12 tilgjengelige metoder

- Trusselmodelleringsmetoder brukes til å lage.

- Mange trusselmodelleringsmetoder er utviklet.

- Trusselmodellering bør utføres tidlig i utviklingssyklusen når potensielle problemer kan fanges opp tidlig og utbedres, og forhindrer en mye dyrere løsning i etterkant.

Med tanke på dette, hva er tre måter folk kan starte Threat Modeling på?

Du vil start med veldig enkelt metoder som å spørre «hva er din trusselmodell ?” og idédugnad om trusler . De kan fungere for en sikkerhetsekspert, og de kan fungere for deg. Derfra vil du lære om tre strategier for trusselmodellering : fokus på eiendeler, fokus på angripere og fokus på programvare.

Hvilket verktøy kan brukes til trusselmodellering?

OWASP Trussel Drage er nettbasert og enkel å bruk og adoptere. Dette verktøyet er det første ekte åpen kildekode-produktet som kan bli brukt å lage trusselmodellering en realitet i alle organisasjoner. Mike Goodwin er forfatteren av Trussel Drage.

Anbefalt:

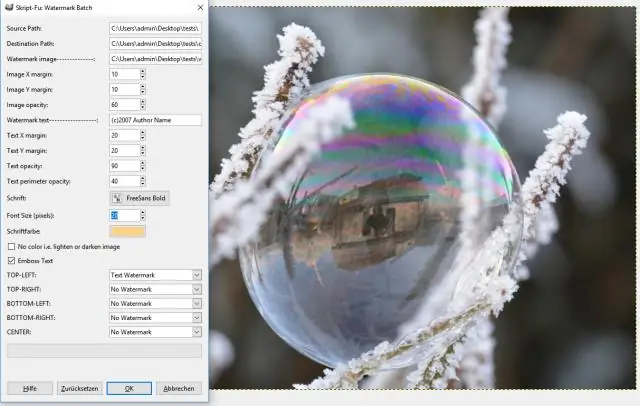

Hvordan gjør jeg et bilde til et vannmerke i Publisher?

Legg til et bilde i publikasjonen som et vannmerke Klikk Sidedesign > Master Pages > Edit MasterPages. Klikk Sett inn > Bilde. Finn et bilde, og klikk på Sett inn. Dra håndtakene på bildet til bildet har størrelsen på vannmerket du ønsker

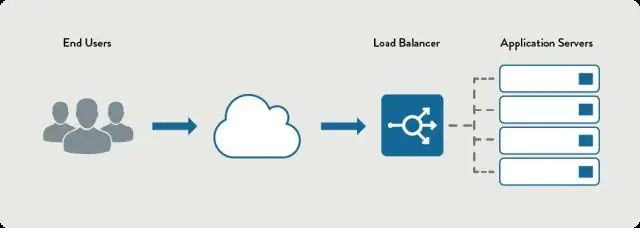

Hvordan gjør du lastbalansering?

Lastbalanseringsalgoritmer Round Robin – Forespørsler distribueres sekvensielt over gruppen av servere. Minste tilkoblinger – En ny forespørsel sendes til serveren med færrest gjeldende tilkoblinger til klienter. Least Time – Sender forespørsler til serveren valgt av en formel som kombinerer

Hvordan gjør du feilsporing?

Her er noen raske tips om hvordan du effektivt kan administrere og spore disse feilene! Trinn 1: Gjør det enkelt. Trinn 2: Definer feilen din. Trinn 3: Organiser og sikre feilene dine. Trinn 4: Sett opp en prosess for sporing. Trinn 5: Sørg for at du har buy-in fra hele teamet ditt

Hvordan gjør du uskarphet i 3d-maling?

1. Bruk Paint Åpne Paint-appen. Velg Fil og åpne bildet du vil pikselere. Klikk på Velg fra verktøylinjen, og klikk deretter på Rektangulært utvalg. Lag et rektangel på bildet. Klikk på et hjørne og gjør rektangelet lite. Gjør rektangelet veldig stort

Hva er trusselmodellering i cybersikkerhet?

Trusselmodellering er en prosedyre for å optimalisere nettverkssikkerheten ved å identifisere mål og sårbarheter, og deretter definere mottiltak for å forhindre, eller dempe effektene av, trusler mot systemet