- Forfatter Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Sist endret 2025-01-22 17:35.

Sikkerhetskontrollvurdering Lagforberedelse

Identifiser sikkerhetskontroller blir vurdert. Bestem hvilke team som er ansvarlige for å utvikle og implementere felles kontroller . Identifiser kontaktpunktene i organisasjonen for evaluering team. Skaff alt materiell som trengs for evaluering.

Følgelig, hvordan måler du effektiviteten til sikkerhetskontrollene?

En måte å måle på de effektiviteten av sikkerhetskontrollene er ved å spore False Positive Reporting Rate (FPRR). Analytikere har i oppgave å sile ut falske positiver fra indikatorer på kompromiss før de eskalerer til andre i responsteamet.

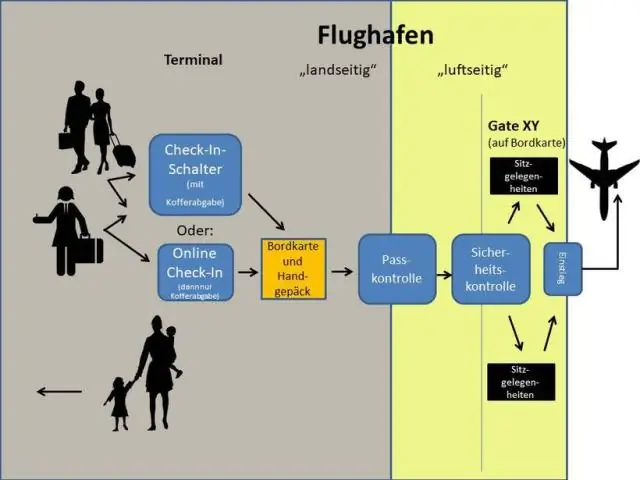

På samme måte, hva er RMF-sikkerhetskontroller? RMF består av seks faser eller trinn. De er kategoriser informasjonssystemet, velg sikkerhetskontroller , implementere sikkerhetskontroller , vurdere sikkerhetskontroller , autorisere informasjonssystemet og overvåke sikkerhetskontroller . Forholdet deres er vist i figur 1. Figur 1.

På samme måte spør folk, hvordan testes og verifiseres sikkerhetskontrollene?

Etablere og jevnlig gjennomgå sikkerhet beregninger. Gjennomføre sårbarhetsvurderinger og penetrering testing å validere sikkerhet konfigurasjon. Fullfør en internrevisjon (eller annen objektiv vurdering) for å evaluere sikkerhetskontroll operasjon.

Hvem utvikler sikkerhetsvurderingsplanen?

Dette Plan for sikkerhetsvurdering (SAP) var utviklet ved å bruke veiledningen i NIST SP 800-37, retningslinjer for bruk av Fare Management Framework til føderale informasjonssystemer, og inneholder retningslinjer fra Department of Homeland Sikkerhet (DHS) Management Directive (MD) 4300, Department of Homeland Sikkerhet

Anbefalt:

Hvordan vurderer jeg noens kode?

10 tips for å veilede deg mot effektiv peer-kodegjennomgang Gjennomgå færre enn 400 linjer med kode om gangen. Ta den tiden du trenger. Ikke anmeld i mer enn 60 minutter av gangen. Sett mål og fange opp beregninger. Forfattere bør kommentere kildekoden før anmeldelsen. Bruk sjekklister. Etabler en prosess for å fikse oppdagede defekter

Hvordan vurderer du påliteligheten til en kilde?

Leksjonssammendrag For å teste om en artikkel eller kilde er pålitelig, sørg for at du evaluerer artikkelens nylige og verifiserbarhet. For å se om en artikkel er troverdig, må du undersøke forfatterens legitimasjon og se om informasjonen kommer fra en objektiv kilde

Hvordan vurderer Google sine ansatte?

Alle organisasjoner i verdensklasse bruker beregninger for å måle kvantifiserbare komponenter av et selskaps ytelse, som avkastning på investeringen, omsetning av ansatte og kundetilfredshet. Google bruker dem også til å analysere ytelsen til deres mest importerte eiendel og investering; deres ansatte

Hvordan vurderer jeg en Apple-app?

Trinn for å vurdere og vurdere apper på Apple AppStore Trykk på App Store-ikonet. Trykk i Søk. Skriv inn "josara" for å søke etter JoSara MeDiaapps (eller et annet appnavn eller apputvikler hvis du vil vurdere appene deres) Rull til appen du vil rangere og trykk på appnavnet. For iOS 10 og tidligere versjoner: For iOS 11 (fra gjeldende betaversjon)

Hva er de 20 kritiske sikkerhetskontrollene?

SANS: 20 kritiske sikkerhetskontroller du trenger for å legge til Inventory of Authorized and Uautorized Devices. Inventar over autorisert og uautorisert programvare. Sikre konfigurasjoner for maskinvare og programvare på mobile enheter, bærbare datamaskiner, arbeidsstasjoner og servere. Kontinuerlig sårbarhetsvurdering og utbedring. Forsvar mot skadelig programvare. Programvaresikkerhet