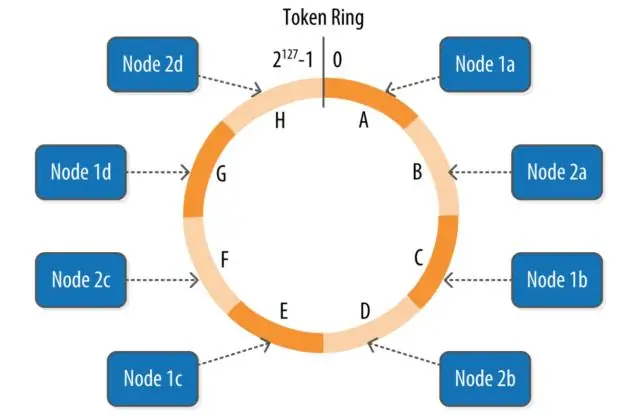

Et token i Cassandra er en Hash-verdi. Når du prøver å sette inn data i Cassandra, vil den bruke en algoritme for å hash primærnøkkelen (som er en kombinasjon av partisjonsnøkkel og klyngekolonne i tabellen). Tokenområdet for data er 0 – 2^127. Hver node i en Cassandra-klynge, eller "ring", får et første token. Sist endret: 2025-06-01 05:06

Ja, Apples datamaskingarantier er internasjonale. VIKTIG BEGRENSNING FOR iPHONE, iPAD OG APPLE TV-TJENESTER. Apple kan begrense garantitjenesten for iPhone, iPad og Apple TV til landet der Apple eller dets autoriserte distributører opprinnelig solgte enheten. Sist endret: 2025-01-22 17:01

Dbconfig. xml-fil (plassert i roten av din JIRA-hjemmekatalog) definerer alle detaljer for JIRAs databasetilkobling. Denne filen opprettes vanligvis ved å kjøre JIRA-oppsettveiviseren på nye installasjoner av JIRA, eller ved å konfigurere en databasetilkobling ved å bruke JIRA-konfigurasjonsverktøyet. Sist endret: 2025-01-22 17:01

Skytap for å levere selvbetjent, multi-tenant Azure-tjeneste som støtter alle IBM Power-operativsystemer inkludert AIX, IBM i og Linux. Sist endret: 2025-01-22 17:01

Den langsomme og kontinuerlige avkjølingen på 35°C per time sikrer jevn avkjøling av kjerne- og overflatesoner og forhindrer dermed oppbygging av ny spenning mens både mikrostrukturen og den mekaniske styrken til materialet forblir uendret. Sist endret: 2025-01-22 17:01

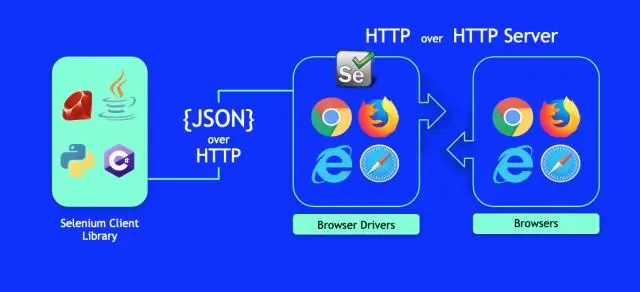

Så la oss starte med den nyeste utgivelsen av Selenium Webdriver, som er versjon 3.0. Det er mange nye funksjoner introdusert i denne utgivelsen. Det fokuserte hovedsakelig på å fremmedgjøre kjerne-API fra klientdriverimplementeringen. Sist endret: 2025-01-22 17:01

ASUS Smart Gesture er en smart touchpaddriver som hjelper deg med å kontrollere mer presise bevegelser, inkludert å trykke, rulle, dra, klikke og mer. Sist endret: 2025-01-22 17:01

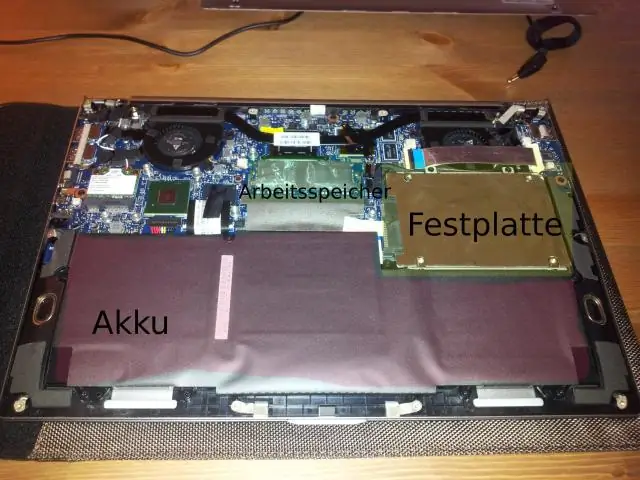

Tilfeldig tilgang refererer til muligheten til å få tilgang til data tilfeldig. Det motsatte av tilfeldig tilgang er sekvensiell tilgang. For å gå fra punkt A til punkt Z i et sekvensiell tilgangssystem, må du passere gjennom alle mellomliggende punkter. I et system med tilfeldig tilgang kan du hoppe direkte til punkt Z. Sist endret: 2025-01-22 17:01

Trykk på Shift+Control+Alternativ-tastene på venstre side av tastaturet og av/på-knappen, og hold dem alle nede. Slipp alle fire knappene samtidig, og trykk deretter på strømknappen for å snu Macon. På MacBook-maskiner med et uttakbart batteri, koble Mac-en fra strømkilden og ta ut batteriet. Sist endret: 2025-01-22 17:01

Her er de 10 beste trådløse sikkerhetskameraene i 2020: Arlo Pro 3: Beste trådløse kamera. Wyze Cam Pan: Beste innendørs budsjettkamera. Canary Pro: Beste smarte hjemmekamera. Google Nest Cam IQ Indoor: Beste høyteknologiske kamera. Sist endret: 2025-01-22 17:01

SAN FRANCISCO (KGO) – En annen PG&E offentlig sikkerhet strømavstengning påvirker tusenvis av kunder i North Bay. Avstengningen forventes å påvirke minst 50 000 kunder over hele Nord-California. Her er en liste over alle fylker, byer og kunder som forventes å bli berørt av strømbrudd på onsdag. Sist endret: 2025-01-22 17:01

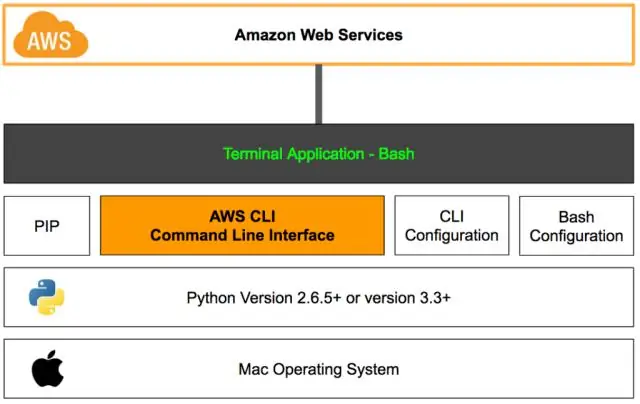

AWS CLI versjon 2 er den nyeste hovedversjonen av AWS CLI og støtter alle de nyeste funksjonene. Noen funksjoner introdusert i versjon 2 er ikke bakoverkompatible med versjon 1, og du må oppgradere for å få tilgang til disse funksjonene. AWS CLI versjon 2 er kun tilgjengelig for installasjon som et medfølgende installasjonsprogram. Sist endret: 2025-01-22 17:01

Audacity Last ned og installer Audacity. Klikk Rediger, Åpne, velg filen du vil komprimere og klikk OK. Klikk på Project Rate og velg en lavere verdi. Klikk på rullegardinpilen ved siden av navnet på lydfilen og velg Split Stereo Track, velg Mono ved å klikke på rullegardinlisten ved siden av de to sporene. Sist endret: 2025-01-22 17:01

Kontinuerlig integrasjon og kontinuerlig levering er prosessene der utviklingsteamet ditt involverer hyppige kodeendringer som skyves i hovedgrenen samtidig som det sikres at det ikke påvirker endringer gjort av utviklere som jobber parallelt. Sist endret: 2025-01-22 17:01

For å avslutte en virsh-konsoll fra en shell-prompt på Linux: For å avslutte en virsh-konsolløkt, skriv CTRL + Shift etterfulgt av]. Sist endret: 2025-01-22 17:01

Asynkron logging kan forbedre applikasjonens ytelse ved å utføre I/O-operasjonene i en egen tråd. Log4j 2 gjør en rekke forbedringer på dette området. Asynkrone loggere er et nytt tillegg i Log4j 2. Målet deres er å gå tilbake fra samtalen til Logger. Sist endret: 2025-01-22 17:01

Kopier bildene til en katalog på datamaskinen din, og koble deretter SIM-kortleseren fra datamaskinen. Koble iPhone til en USB-port. Telefonen vil bli gjenkjent som en USB-masselagringsenhet. Åpne iPhones "Bilder"-mappe og dra bildene du lagret i trinn 4 til mappen. Sist endret: 2025-01-22 17:01

RFC 7159 ble publisert i mars 2014 og oppdaterer RFC 4627. Dette betyr at med RFC 7159 blir «null» (samt «true» og «false») en gyldig JSON-tekst. Så JSON-tekstens serialiserte verdi til et null-objekt er faktisk "null". Dessverre støtter ikke alle JSON-parsere / deserializere å analysere strengen "null". Sist endret: 2025-01-22 17:01

Alt du trenger å gjøre er å ta noen få bilder i innbruddsmodus (hold nede utløserknappen mens du tar et bilde) og importer deretter settet til Burstio. Du kan redigere for lengde og deretter eksportere som en animert GIF eller video. Sist endret: 2025-01-22 17:01

'Backset' er avstanden fra fronten av låsen til midten av spindelen som vist her. Nesten ALLE huslåser og rørlåser leveres med enten 44 mm eller 57 mm baklengde. Disse tilsvarer kassestørrelser på 2,1/2' eller 3' i keiserlige mål. Kommersielle (DIN) låsekasser er 60 mm bak. Sist endret: 2025-01-22 17:01

En mellomsvitsj kan brukes som en enveis eller toveis bryter (men er dyrere, så vil normalt ikke brukes til dette). En toveisbryter kan brukes som en enveisbryter eller en toveisbryter. De brukes ofte som begge deler. Sist endret: 2025-01-22 17:01

Oversikt. Anaconda-distribusjon kommer med 1500 pakker valgt fra PyPI samt conda-pakken og virtuell miljø-manager. Den inkluderer også en GUI, Anaconda Navigator, som et grafisk alternativ til kommandolinjegrensesnittet (CLI). Sist endret: 2025-01-22 17:01

S (setuid) betyr satt bruker-ID ved utførelse. Hvis setuid bit er slått på en fil, får brukeren som kjører den kjørbare filen tillatelsene til individet eller gruppen som eier filen. Sist endret: 2025-01-22 17:01

Hortonworks Data Platform (HDP) er en sikkerhetsrik, bedriftsklar, åpen kildekode Apache Hadoop-distribusjon basert på en sentralisert arkitektur (YARN). HDP dekker behovene til data i hvile, driver sanntids kundeapplikasjoner og leverer robuste analyser som hjelper til med å akselerere beslutningstaking og innovasjon. Sist endret: 2025-01-22 17:01

Den enkleste metoden for å tjene mynter på Cointiply er å bruke kranen. Klikk på "Rull og vinn"-handlingsknappen på dashbordet ditt og løs Captchaen. Du kan rulle én gang i timen og ha en sjanse til å vinne opptil 100 000 mynter! Du får en bonus på 35 mynter hvis du kaster en primenumber. Sist endret: 2025-06-01 05:06

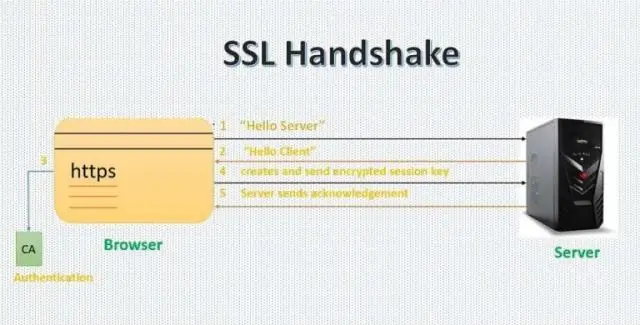

Håndtrykket i Socket.IO er som ethvert annet informasjonsteknologirelatert håndtrykk. Det er prosessen med forhandling, som i Socket. IOs sak avgjør om en klient kan koble seg til, og hvis ikke, nekter tilkoblingen. Sist endret: 2025-01-22 17:01

Mac Lethal er både en absurd dyktig teknisk rapper og en ikke-angrende tullball, noe som betyr at han er god på virale stunts som å demonstrere et par dusin rap-stiler i rask rekkefølge eller hurtigrapping om å lage pannekaker mens han koker pannekaker. Sist endret: 2025-01-22 17:01

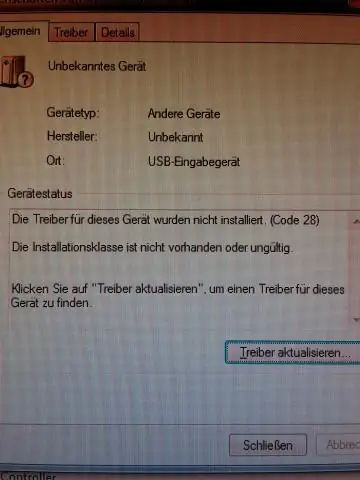

HID = Human Interface Device (brukes vanligvis for å referere til eksterne enheter som tastaturer og mus) Jeg antar at du kan se at HID-kompatible enheter mest sannsynlig vil være noen inndataenheter eller andre du har koblet til datamaskinen din. Sist endret: 2025-01-22 17:01

Hva er Code Review? Code Review, eller Peer Code Review, er handlingen med å bevisst og systematisk samles med ens andre programmerere for å sjekke hverandres kode for feil, og har gjentatte ganger vist seg å akselerere og effektivisere prosessen med programvareutvikling som få andre praksiser kan. Sist endret: 2025-06-01 05:06

Konflikt-serialiserbarhet er definert ved ekvivalens til en seriell tidsplan (ingen overlappende transaksjoner) med de samme transaksjonene, slik at begge planene har de samme settene med respektive kronologisk ordnede par av motstridende operasjoner (samme prioritetsrelasjoner til respektive motstridende operasjoner). Sist endret: 2025-01-22 17:01

Creo brukes i en rekke bransjer, inkludert bilindustri, romfart, industrielt utstyr, tungt maskineri, høyteknologi og andre. I motsetning til Solidworks og Solid Edge, brukes Creo av selskaper i alle størrelser. Sist endret: 2025-01-22 17:01

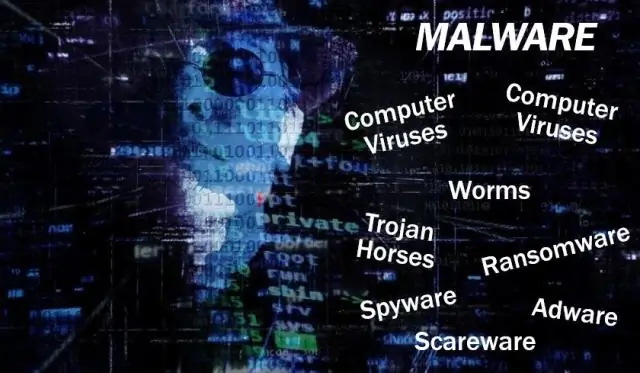

Skadelig programvare er en sammentrekning for "ondsinnet programvare". Eksempler på vanlig skadelig programvare inkluderer virus, ormer, trojanske virus, spyware, adware og løsepengeprogramvare. Sist endret: 2025-01-22 17:01

Endre GitHub-brukernavnet Øverst til høyre på en side klikker du på profilbildet ditt og deretter på Innstillinger. Klikk på Kontoinnstillinger i venstre sidefelt. I delen "Endre brukernavn" klikker du på Endre brukernavn. Sist endret: 2025-01-22 17:01

Autodesk Inventor er en 3D mekanisk designprogramvare for solidmodellering utviklet av Autodesk for å lage 3D digitale prototyper. Den brukes til 3D mekanisk design, designkommunikasjon, verktøyskaping og produktsimulering. Sist endret: 2025-01-22 17:01

READ_COMMITTED_SNAPSHOT-databasealternativet bestemmer oppførselen til standard READ COMMITTED-isolasjonsnivå når øyeblikksbildeisolering er aktivert i en database. Hvis du ikke eksplisitt spesifiserer READ_COMMITTED_SNAPSHOT ON, brukes READ COMMITTED på alle implisitte transaksjoner. Sist endret: 2025-01-22 17:01

Diamantformen lages ved å skrive ut en trekant og deretter en omvendt trekant. Dette gjøres ved å bruke nestet for loops. Sist endret: 2025-01-22 17:01

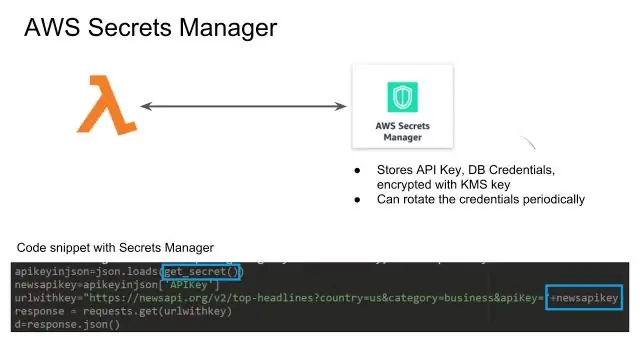

AWS Secrets Manager er en hemmelighetsbehandlingstjeneste som hjelper deg med å beskytte tilgangen til applikasjonene, tjenestene og IT-ressursene dine. Denne tjenesten lar deg enkelt rotere, administrere og hente databaselegitimasjon, API-nøkler og andre hemmeligheter gjennom hele livssyklusen. Sist endret: 2025-01-22 17:01

SPD er utformet for å begrense transiente overspenninger av atmosfærisk opprinnelse og avlede strømbølger til jord, for å begrense amplituden til denne overspenningen til en verdi som ikke er farlig for den elektriske installasjonen og det elektriske koblings- og kontrollutstyret. Sist endret: 2025-01-22 17:01

Heldigvis kan du automatisk fjerne ubrukte importsetninger. Fra konteksthandlingene (alt + enter), velg 'Optimaliser importer' og IntelliJ IDEA vil fjerne all ubrukt import fra koden. Sist endret: 2025-06-01 05:06

Slik gjør du bilder til akvarellmalerier Åpne filen i Photoshop og lås opp bakgrunnslaget. Konverter bildet til et smart objekt. Høyreklikk på lag 0 og velg Konverter til smart objekt. Åpne filtergalleriet. Gå til toppmenyen og velg Filter> Filter Gallery. Lek med justeringene. Sist endret: 2025-01-22 17:01