- Forfatter Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Sist endret 2025-01-22 17:35.

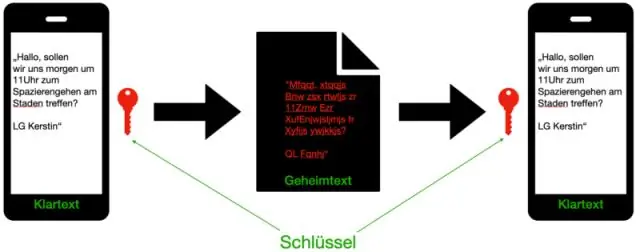

Hva type algoritmer krever at avsender og mottaker utveksler en hemmelig nøkkel som brukes for å sikre konfidensialiteten til meldinger ? Forklaring: Symmetrisk algoritmer som brukes det samme nøkkel , a hemmelig nøkkel , for å kryptere og dekryptere data. Dette nøkkel må forhåndsdeles før kommunikasjon kan skje.

Dessuten, hvilke to algoritmer kan være en del av en IPsec-policy for å gi kryptering og hashing for å beskytte interessant trafikk?

De IPsec rammeverket bruker ulike protokoller og algoritmer til gi datakonfidensialitet, dataintegritet, autentisering og sikker nøkkelutveksling. To algoritmer at kan brukes innenfor en IPsec-policy til beskytte interessant trafikk er AES, som er en kryptering protokoll og SHA, som er en hashing-algoritme.

Videre, hvilken algoritme kan sikre datakonfidensialitet? Selv om det er klassisk kryptering Algoritmer sikrer datakonfidensialitet , forhindrer de dessverre at skyen fungerer over kryptert data . Den åpenbare tilnærmingen kunne være å kryptere alt data med sikker kryptering algoritme for eksempel AES og lagre det i skyen.

I forhold til dette, hva er forskjellen mellom ASA IPv4 ACLer og IOS ipv4 ACLS?

ASA ACL-er er alltid navngitt, mens IOS ACL-er er alltid nummerert. Flere ASA ACL-er kan brukes på et grensesnitt i inngående retning, mens bare én IOS ACL kan brukes. ASA ACL-er ikke har en implisitt benekting noen på slutten, mens IOS ACL-er gjøre.

Hvilken tjeneste eller protokoll er Secure Copy Protocol avhengig av for å sikre at sikre kopioverføringer kommer fra autoriserte brukere?

Secure Copy Protocol ( SCP ) er vant til sikkert kopiere IOS-bilder og konfigurasjonsfiler til en SCP server. For å utføre dette, SCP vil bruk SSH-tilkoblinger fra brukere autentisert gjennom AAA.

Anbefalt:

Hvilken kommando brukes for å fjerne utløpet fra en nøkkel i Redis?

Redis-taster Kommandoer Sr.No Kommando og beskrivelse 10 PERSIST-tast Fjerner utløpet fra nøkkelen. 11 PTTL-tast Henter gjenværende tid i nøkler utløper i millisekunder. 12 TTL-tast Henter gjenværende tid i nøkler utløper. 13 TILFELDIG KEY Returnerer en tilfeldig nøkkel fra Redis

Hvilken nøkkel brukes til å kryptere og dekryptere meldinger?

Asymmetrisk kryptografi, også kjent som offentlig nøkkelkryptografi, bruker offentlige og private nøkler for å kryptere og dekryptere data. Nøklene er ganske enkelt store tall som har blitt paret sammen, men som ikke er identiske (asymmetriske). Én nøkkel i paret kan deles med alle; det kalles den offentlige nøkkelen

Hvilken tjeneste eller protokoll er Secure Copy Protocol avhengig av for å sikre at sikre kopioverføringer kommer fra autoriserte brukere?

Hvilken tjeneste eller protokoll er Secure Copy Protocol avhengig av for å sikre at sikre kopioverføringer kommer fra autoriserte brukere? Secure Copy Protocol (SCP) brukes til å sikkert kopiere IOS-bilder og konfigurasjonsfiler til en SCP-server. For å utføre dette vil SCP bruke SSH-tilkoblinger fra brukere som er autentisert gjennom AAA

Hvilken VM-serie bør du vurdere hvis du vil ha vertsapplikasjoner som krever høyytelses IO for vedvarende data?

Svar: VM-serien du bør vurdere hvis du vil være vert for applikasjoner som krever høy ytelse for vedvarende data, er VMware-arbeidsstasjon, Oracle VM virtuell boks eller Microsoft Azure-databehandling. Disse enhetene har den høyeste fleksibiliteten når det gjelder hosting av arbeidsbelastning

Hvilke brukes til å sikre data på mobile enheter?

Slik sikrer du mobilenheten din i seks trinn Bruk sterke passord/biometri. Sterke passord kombinert med biometriske funksjoner, som fingeravtrykkautentisering, gjør uautorisert tilgang nesten umulig. Sørg for at offentlig eller gratis Wi-Fi er beskyttet. Bruk VPN. Krypter enheten din. Installer et antivirusprogram. Oppdater til den nyeste programvaren